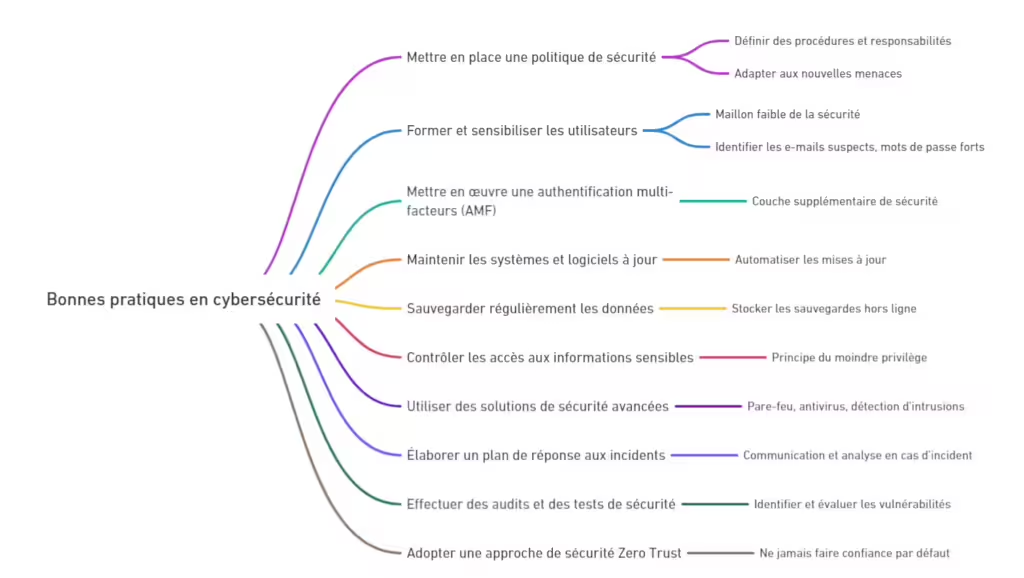

Quelles sont les bonnes pratiques en cybersécurité ?

La cybersécurité et les bonnes pratiques sont devenus des enjeux cruciaux pour les entreprises et les particuliers, face à la multiplication des menaces numériques. Adopter des bonnes pratiques en matière de sécurité informatique est essentiel pour protéger votre ordinateur, systèmes d’information et données sensibles.

Les cybermenaces sont nombreuses. Les différentes catégories de logiciels malveillants (Malware) se sont multipliées, notamment les Malvertisements ou publicités malveillantes, un fléau grandissant.

Voici quelques bonnes pratiques clés pour renforcer votre cybersécurité .

La cybersécurité aujourd’hui, un enjeu grandissant

Avant de parler des bonnes pratiques en matière de cybersécurité, il est important de comprendre les menaces. La diversité des cybermenaces a considérablement évolué, en partie en raison des tensions géopolitiques mondiales. Les cyberattaques sont désormais orchestrées non seulement par des cybercriminels cherchant un gain financier, mais aussi par des groupes de hackers étatiques, souvent utilisés comme outils dans des conflits de grande envergure.

Ces tensions géopolitiques créent une situation dans laquelle les accords judiciaires internationaux ne sont plus respectés entre les pays en conflit, rendant difficile la poursuite des cybercriminels. Aujourd’hui si vous êtes un hackeur en Russie, vous pouvez opérer en Europe et aux Etat-unis sans crainte d’être d’arrêter. La situation est également vraie dans l’autre sens, mais dans une moindre mesure.

Certains de ces groupes de hackers opèrent sous la protection de régimes hostiles ou complices. Les cyberattaques sont devenues un élément clé de la « guerre hybride », mêlant actions militaires, économiques et informationnelles pour affaiblir des adversaires sans recours à un conflit armé direct.

Dans ce contexte, les intrusions et les sabotages informatiques servent non seulement de source de revenus, par le biais de rançongiciels et de vols de données, mais aussi de levier stratégique pour perturber l’infrastructure critique, influencer l’opinion publique, ou récolter des informations sensibles.

Tout le monde peut être la cible d’une cyberattaque

Vous pensez peut-être que votre entreprise n’intéresse pas ces groupes de hackers ? Ou que votre ordinateur personnel ne contient pas de données précieuses aux yeux des cybercriminels ? Qu’il n’est pas nécessaire de mettre en place les bonnes pratiques pour votre cybersécurité ? Détrompez-vous ! Aujourd’hui, ces groupes opèrent souvent par opportunisme : les pièges et attaques sont diffusés en masse, ou des failles sont repérées par des logiciels qui scannent automatiquement de nombreux systèmes.

Une fois qu’un hacker a détecté une faille ou s’est infiltré via un logiciel malveillant, il évalue alors la valeur et l’utilité de cet accès. Les possibilités sont vastes : vol de données, espionnage, fraude, sabotage, manipulation et destruction de données, ou encore prise de contrôle à distance.

Même si l’ordinateur compromis ne présente aucun intérêt direct, les hackers peuvent toujours en prendre le contrôle pour l’utiliser comme relais dans des attaques plus larges, commettre des actions illégales via des botnets, ou lancer des campagnes de phishing.

1. Mettre en place une politique de sécurité robuste

Établir une politique de sécurité informatique claire et détaillée est la première étape pour assurer une protection efficace. L’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information) en France recommande de définir des procédures, des responsabilités et des mesures pour prévenir les incidents de sécurité. Il est également essentiel de mettre à jour régulièrement cette politique pour s’adapter aux nouvelles menaces et technologies.

Pour les particuliers, il est tout aussi crucial de mettre en place des bonnes pratiques de sécurité pour protéger ses appareils et données personnelles. Une politique de sécurité personnelle peut inclure des actions simples mais efficaces : créer des mots de passe complexes et uniques pour chaque compte, activer l’authentification à deux facteurs, et installer des mises à jour régulières des systèmes d’exploitation et logiciels. Il est également conseillé de faire des sauvegardes fréquentes des données importantes et d’utiliser un antivirus fiable. Comme pour les entreprises, ces mesures doivent être revues régulièrement pour rester efficaces face aux nouvelles menaces.

2. Former et sensibiliser les utilisateurs

Les utilisateurs sont souvent le maillon faible en matière de sécurité. Il est donc crucial de former et de sensibiliser régulièrement le personnel aux risques de cyberattaque et aux bonnes pratiques, telles que l’utilisation de mots de passe forts et la reconnaissance des e-mails suspects.

Pour les particuliers, il est essentiel de se sensibiliser aux risques de cyberattaques et aux bonnes pratiques en matière de sécurité numérique. Les utilisateurs doivent apprendre à identifier les e-mails suspects, les liens douteux et les arnaques courantes, comme le phishing.

Il est recommandé d’utiliser des mots de passe forts et uniques pour chaque compte et de les changer régulièrement. Activer l’authentification à deux facteurs ajoute également une couche de protection précieuse. Enfin, il peut être utile de suivre des ressources fiables en ligne pour rester informé des nouvelles menaces et des astuces pour renforcer sa cybersécurité personnelle.

3. Mettre en œuvre une authentification multi-facteurs (AMF)

L’authentification multi-facteurs ajoute une couche supplémentaire de sécurité en exigeant plusieurs formes de vérification avant d’accéder aux systèmes. Microsoft recommande cette mesure pour réduire considérablement le risque d’accès non autorisé, même si un mot de passe est compromis.

4. Maintenir les systèmes et logiciels à jour

Les mises à jour régulières des systèmes d’exploitation et des logiciels corrigent les vulnérabilités connues. Symantec conseille d’automatiser ces processus pour assurer que tous les systèmes restent protégés contre les dernières menaces.

5. Sauvegarder régulièrement les données

Des sauvegardes régulières et sécurisées des données critiques permettent de restaurer rapidement les informations en cas d’incident, tel qu’une attaque par ransomware. Le National Cyber Security Centre du Royaume-Uni recommande de stocker ces sauvegardes hors ligne ou dans des environnements sécurisés.

A lire : Quelles sont les bonnes pratiques en matière de sauvegarde ?

6. Contrôler les accès aux informations sensibles

Appliquer le principe du moindre privilège en limitant l’accès aux informations sensibles uniquement aux personnes autorisées. Cette approche, également soutenue par NIST, réduit le risque d’exposition des données en cas de compromission d’un compte utilisateur.

7. Utiliser des solutions de sécurité avancées

Déployer des pare-feu, des systèmes de détection et de prévention des intrusions, ainsi que des logiciels antivirus et antimalware performants est indispensable pour protéger les réseaux et les terminaux contre les cybermenaces émergentes.

Que ce soit en entreprise ou à la maison, je vous conseille cet article pour savoir comment se protéger des logiciels malveillants.

8. Élaborer un plan de réponse aux incidents

Préparer un plan détaillé pour répondre efficacement aux incidents de sécurité permet de minimiser les impacts et de rétablir rapidement les opérations normales. Ce plan doit inclure des procédures de communication, d’analyse et de remédiation, comme le recommande CISA.

Pour les particuliers, disposer d’un plan de réponse aux incidents est tout aussi important pour limiter les conséquences d’une intrusion ou d’un virus. En cas de suspicion de piratage ou d’infection, il est conseillé de déconnecter immédiatement l’appareil d’Internet pour limiter la propagation.

Ensuite, procéder à une analyse avec un logiciel antivirus à jour permet de détecter et de supprimer les menaces. Changer les mots de passe de ses comptes est également une bonne pratique, surtout ceux liés aux informations financières. Enfin, garder une liste de contacts d’assistance technique ou de cybersécurité peut être précieux pour obtenir de l’aide rapidement.

9. Effectuer des audits et des tests de sécurité réguliers

Réaliser des audits de sécurité et des tests d’intrusion périodiques aide à identifier les vulnérabilités et à évaluer l’efficacité des mesures de protection en place. ENISA (European Union Agency for Cybersecurity) recommande ces évaluations pour ajuster et améliorer continuellement la posture de sécurité.

10. Adopter une approche de sécurité « Zero Trust »

Le modèle de sécurité « Zero Trust » repose sur le principe de ne jamais faire confiance par défaut, même aux utilisateurs internes. Google applique ce modèle pour chaque tentative d’accès, en authentifiant chaque action, ce qui réduit les risques liés aux menaces internes et aux mouvements latéraux des attaquants.

En intégrant ces bonnes pratiques de cybersécurité, les organisations peuvent renforcer leur résilience face aux cybermenaces et protéger efficacement leurs actifs numériques. Il est essentiel de rester vigilant et de s’adapter continuellement aux évolutions du paysage des menaces pour maintenir un niveau de sécurité optimal.

Pour ne rien rater, abonnez-vous à Cosmo Games sur Google News et suivez-nous sur X (ex Twitter) en particulier pour les bons plans en direct. Vos commentaires enrichissent nos articles, alors n'hésitez pas à réagir ! Un partage sur les réseaux nous aide énormément. Merci pour votre soutien !