Les différentes catégories de logiciels malveillants (Malware)

Les logiciels malveillants, aussi appelés malwares, constituent une menace omniprésente sur Internet et ils existent de nombreuses catégorie de ce type de logiciel. Ils sont conçus pour perturber, endommager ou accéder sans autorisation à des systèmes informatiques.

Dans cet article, nous allons explorer les principales catégories de logiciels malveillants et comprendre leurs différentes formes et objectifs.

Les différents types de logiciels malveillants (Malware)

Avant d’aborder en détails chaque catégorie de logiciel malveillant, voici un tableau pour avoir une vue d’ensemble. Vous trouverez plus bas sur cette page des détails et exemples concrets pour chacune de ces catégories.

| Type de Malware | Mode de Propagation | Risques |

|---|---|---|

| Virus | S’attache à des fichiers ou programmes exécutables, souvent propagé par e-mails ou téléchargements | Peut corrompre ou supprimer des fichiers, ralentir les systèmes, se propager sur le réseau |

| Ver | Auto-réplicatif, exploite les vulnérabilités du réseau | Peut surcharger la bande passante du réseau, déstabiliser les systèmes |

| Cheval de Troie | Caché dans des logiciels apparemment légitimes, souvent propagé par e-mails ou sites web | Permet un accès non autorisé, vol de données, contrôle du système |

| Ransomware | Exploite les vulnérabilités du système ou des e-mails de phishing | Chiffre les données et demande une rançon, perturbe les opérations |

| Spyware | Inclus avec des logiciels ou sites web, souvent via des téléchargements gratuits | Vole des informations personnelles comme les mots de passe, données bancaires |

| Adware | Inclus avec des logiciels gratuits, modifie les paramètres du navigateur | Affiche des publicités intrusives, ralentit le système, suit les habitudes de navigation |

| Rootkit | Intégré dans les fichiers système ou le matériel, profondément caché | Permet le contrôle à distance, cache d’autres malwares, vol de données |

| Botnet | Ordinateurs infectés dans un réseau (zombies), souvent propagé par des vers ou chevaux de Troie | Lance des attaques DDoS, spam, vol de données, crée des portes dérobées |

| Keylogger | Installé via des chevaux de Troie ou des e-mails de phishing | Capture les frappes pour voler des données sensibles |

| Scareware | Affiche de fausses alertes de sécurité pour inciter au paiement | Induit les utilisateurs à acheter de faux logiciels, fraude financière |

| Malware sans fichier | S’exécute directement en mémoire (RAM), souvent via PowerShell ou des outils système | Difficile à détecter, opère en mémoire, vol de données |

| Publicités malveillantes | Annonces infectées sur des sites populaires | Redirige vers des sites malveillants, installe des malwares sans besoin de cliquer |

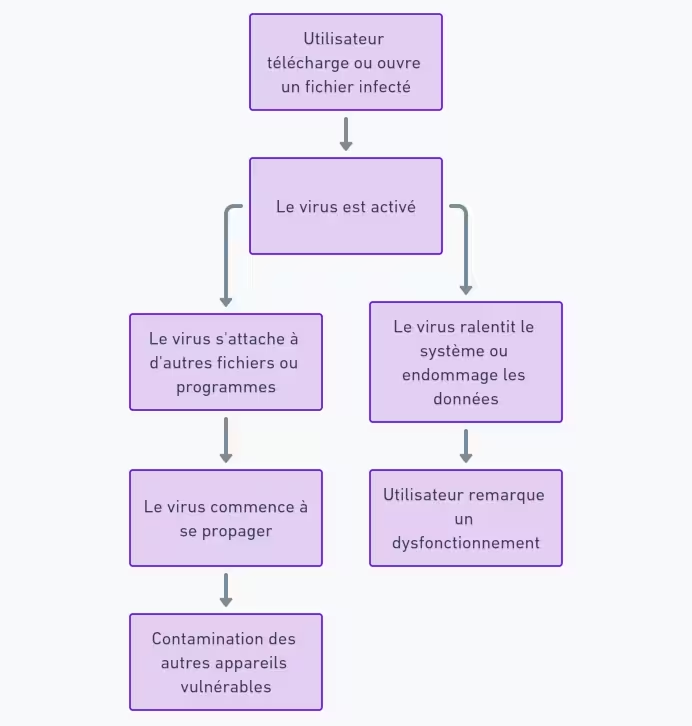

1. Les virus informatiques

Les virus sont une des catégories les plus connues de logiciels malveillants. Un virus se propage en s’attachant à des programmes ou des fichiers exécutables, et lorsqu’il est activé, il peut endommager les données ou ralentir le système.

Ils sont souvent transmis via des e-mails ou des téléchargements en ligne, contaminant ainsi les appareils vulnérables.

Des exemples concrets de virus informatiques récents

Voici des exemples récents de virus informatiques ayant eu un impact important :

- NotPetya (2017) : Bien que déguisé en ransomware, NotPetya était avant tout un virus destructeur ciblant principalement des entreprises et des infrastructures ukrainiennes. Il a exploité la même faille qu’utilisait WannaCry (EternalBlue), mais son objectif était la destruction de données, rendant les disques durs inaccessibles même après paiement de la rançon. Il a causé des dégâts estimés à plusieurs milliards de dollars dans le monde entier, affectant des entreprises comme Maersk, Merck et FedEx.

- Emotet (2014-2021) : Emotet, initialement conçu comme un cheval de Troie bancaire, a évolué pour devenir une plateforme de diffusion d’autres malwares, comme des ransomwares et des logiciels espions. Emotet se propageait via des documents Word infectés dans des e-mails de phishing. Il est resté actif pendant plusieurs années jusqu’à ce que des autorités internationales coordonnent une opération en 2021 pour démanteler le réseau Emotet, stoppant temporairement sa propagation.

- TrickBot (2016-2022) : TrickBot a commencé comme un malware bancaire mais est devenu un outil polyvalent utilisé pour lancer des attaques de ransomware et créer des botnets. Il s’est propagé via des documents Word malveillants et exploitait des vulnérabilités réseau pour infecter les systèmes. TrickBot a été fréquemment utilisé par des groupes de cybercriminels pour des attaques massives jusqu’à son démantèlement partiel en 2022 par une coalition d’organismes de sécurité.

Ces exemples montrent comment les virus modernes exploitent souvent des vulnérabilités des logiciels ou des pratiques de phishing pour se propager, souvent avec des objectifs de rançon ou d’espionnage pour voler des données sensibles.

Quelques exemples historiques de virus informatiques

Voici quelques exemples concrets de virus informatiques :

- ILOVEYOU : Ce virus, qui a circulé en 2000, est l’un des plus célèbres de l’histoire. Il se propageait via des e-mails en incitant les destinataires à ouvrir une pièce jointe intitulée « LOVE-LETTER-FOR-YOU.txt.vbs ». Une fois ouvert, il infectait le système en modifiant et supprimant des fichiers, provoquant des pertes de données massives. Il a affecté des millions d’ordinateurs et causé des milliards de dollars de dommages.

- Melissa : Un autre exemple célèbre est le virus Melissa, qui est apparu en 1999. Ce virus se propageait en infectant les documents Word et en envoyant le fichier infecté aux contacts du carnet d’adresses de l’utilisateur. Ce virus a été l’un des premiers à se diffuser massivement par e-mail, entraînant un engorgement des réseaux informatiques d’entreprises.

- Conficker : Ce virus informatique, également appelé « Downadup », a été découvert en 2008. Il s’est propagé en exploitant une vulnérabilité de Windows et a infecté des millions d’ordinateurs. Conficker était particulièrement difficile à éradiquer et pouvait désactiver les antivirus, voler des données ou même transformer les ordinateurs en « zombies » au sein de botnets.

- Michelangelo : Un virus de type « logiciel dormant » qui se déclenchait à une date spécifique chaque année, le 6 mars. Michelangelo était programmé pour corrompre le contenu des disques durs infectés, provoquant des pertes de données. Découvert en 1991, il a montré comment un virus pouvait causer des dommages même sans se propager en permanence.

Ces exemples illustrent comment des virus peuvent se diffuser rapidement et causer des perturbations importantes, affectant non seulement les individus mais aussi les entreprises et les institutions.

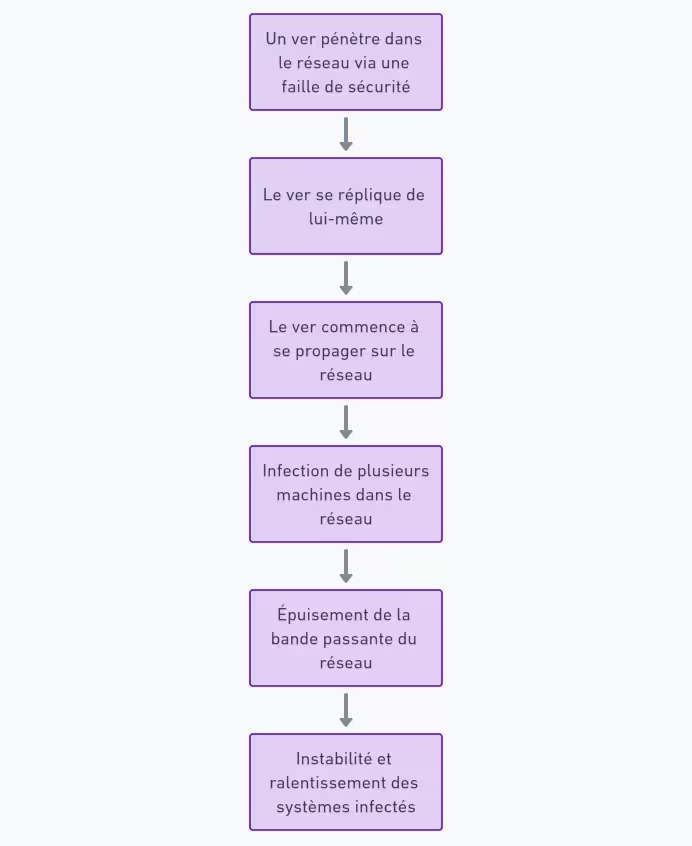

2. Les vers (Worms)

Les vers sont une autre catégorie importante de logiciels malveillants. Contrairement aux virus, les vers n’ont pas besoin de programme hôte pour se propager. Ils se répliquent d’eux-mêmes et exploitent les failles de sécurité dans les réseaux informatiques pour infecter plusieurs machines.

Les vers peuvent causer des dommages considérables en épuisant la bande passante du réseau et en rendant les systèmes instables.

Quelques exemples marquants de vers informatiques

- Stuxnet (2010) : Stuxnet est un ver informatique sophistiqué, considéré comme le premier malware destiné à endommager des infrastructures physiques. Il a été conçu pour cibler des installations industrielles spécifiques, notamment les centrifugeuses des centrales nucléaires en Iran. Stuxnet a infiltré des systèmes critiques en se propageant via des clés USB infectées et exploitait plusieurs failles de sécurité Windows pour se répliquer et exécuter son code malveillant. Dans un article, Wired a montré les impacts concrets de Stuxnet en Iran.

- Morto (2011) : Le ver Morto se propageait en infectant les ordinateurs via le protocole de connexion à distance Windows (RDP). Il utilisait une attaque par force brute pour deviner les mots de passe de sessions RDP, puis infectait les autres machines accessibles sur le même réseau. En raison de son mode de propagation, Morto pouvait rapidement affecter de grands réseaux, réduisant ainsi la bande passante et rendant les systèmes instables.

- Nimda (2001) : Nimda est un ver très agressif qui a utilisé plusieurs méthodes de propagation pour se répliquer, notamment les e-mails, les sites Web infectés et les réseaux partagés. Une fois sur un système, Nimda modifiait les fichiers pour s’assurer qu’il continuait de se propager. Il a causé des ralentissements et une saturation des réseaux d’entreprise à l’échelle mondiale en infectant des millions d’ordinateurs.

Ces exemples montrent comment les vers modernes utilisent souvent des vulnérabilités dans les systèmes d’exploitation ou les réseaux pour se propager à grande échelle, provoquant des perturbations et des pertes importantes pour les particuliers et les entreprises.

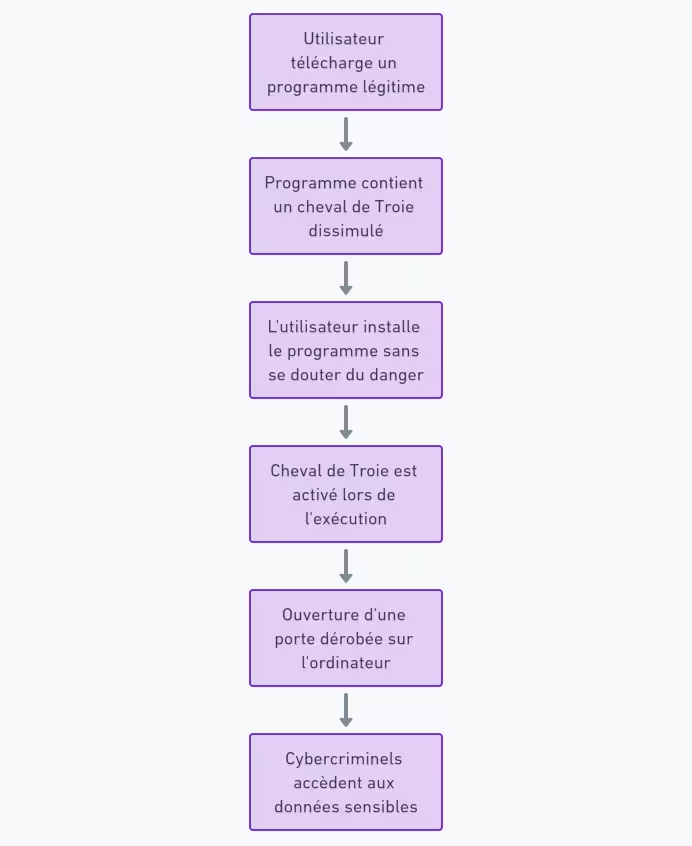

3. Les chevaux de troie (Trojan Horses)

Les chevaux de Troie font partie des catégories de logiciels malveillants les plus sournoises. Ces malwares se cachent dans des programmes apparemment légitimes, incitant les utilisateurs à les installer sans se douter du danger.

Une fois exécuté, un cheval de Troie peut ouvrir une porte dérobée sur l’ordinateur, permettant ainsi à des cybercriminels d’accéder aux données sensibles.

Les chevaux de troie les plus notables

- Zeus (Zbot) : Ce cheval de Troie bancaire très connu a ciblé des utilisateurs pour voler des identifiants bancaires et autres données personnelles sensibles. Zeus infectait les systèmes par le biais de pièces jointes e-mail et de sites Web compromis. Une fois installé, il pouvait enregistrer les frappes du clavier, permettant ainsi aux cybercriminels d’accéder aux informations financières et d’effectuer des transactions frauduleuses.

- DarkComet : DarkComet est un cheval de Troie qui permet aux cybercriminels de prendre le contrôle d’un ordinateur à distance. Utilisé souvent pour la surveillance, il peut enregistrer les frappes au clavier, capturer des captures d’écran et même activer la webcam d’un utilisateur à son insu. DarkComet a été utilisé dans plusieurs attaques ciblées et est un exemple de la manière dont les RAT peuvent compromettre la vie privée des victimes.

- FakeAV : Ce cheval de Troie se présente comme un antivirus légitime. Une fois installé, il affiche des alertes de sécurité trompeuses, incitant l’utilisateur à acheter un logiciel pour « nettoyer » les menaces détectées, qui sont en réalité inexistantes. FakeAV est un exemple de scareware qui utilise la peur pour inciter à des achats frauduleux. Il a causé de nombreuses escroqueries financières en incitant les utilisateurs à divulguer leurs informations de paiement.

- Dridex : Connu pour cibler les institutions financières, Dridex est un cheval de Troie qui se propage via des campagnes de phishing. Une fois installé, il enregistre les frappes de clavier et capture les identifiants bancaires. Il a été responsable de vols financiers de grande ampleur et a infecté des systèmes dans le monde entier, souvent à travers des macros intégrées dans des documents Microsoft Office.

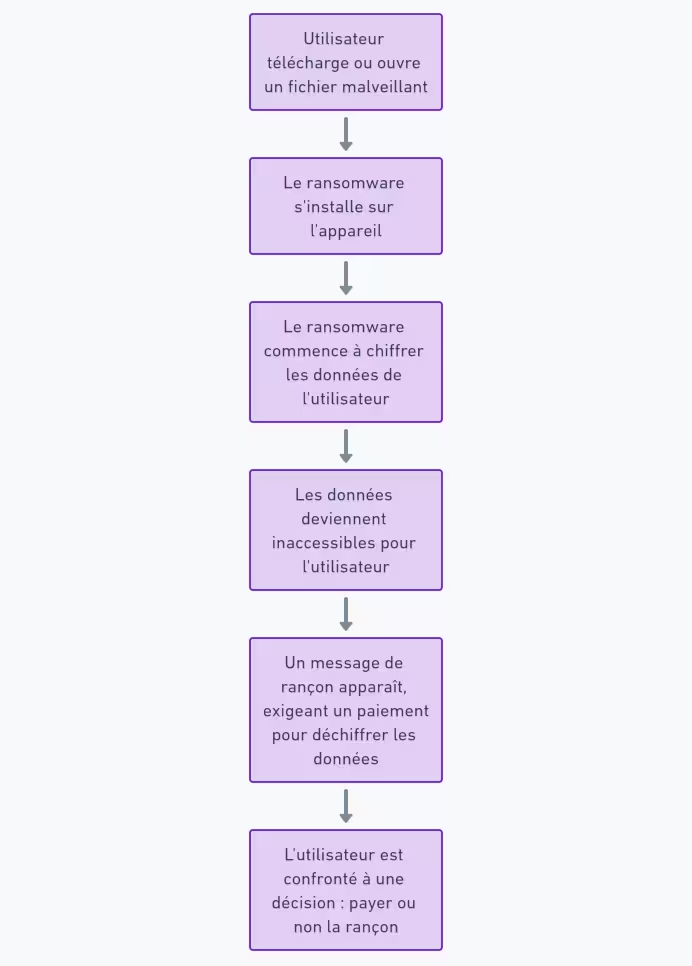

4. Les ransomwares

Les ransomwares sont une catégorie de logiciels malveillants très répandue de nos jours. Leur but est de chiffrer les données de l’utilisateur et de demander une rançon pour en restaurer l’accès.

Les cyberattaques par ransomware ont touché aussi bien des particuliers que des entreprises et des institutions gouvernementales, causant des pertes financières importantes.

Des exemples concrets de ransomwares

Voici des exemples concrets de ransomwares ayant causé des dégâts significatifs :

- WannaCry (2017) : Ce ransomware, également considéré comme un virus informatique, s’est propagé en exploitant une vulnérabilité dans les systèmes Windows, connue sous le nom d’EternalBlue. WannaCry a infecté plus de 200 000 ordinateurs dans 150 pays, chiffrant les données et exigeant une rançon en Bitcoin pour les déchiffrer. Des organisations majeures, dont le National Health Service (NHS) au Royaume-Uni, ont été gravement affectées, entraînant des pertes financières et des interruptions de services critiques.

- Ryuk (2018) : Ce ransomware a principalement ciblé des entreprises et des institutions, souvent par le biais de campagnes de phishing sophistiquées. Ryuk est connu pour ses rançons élevées, visant des cibles capables de payer de gros montants, comme les hôpitaux, les institutions publiques et les multinationales. Il a notamment touché de nombreux hôpitaux aux États-Unis, forçant des systèmes critiques à être déconnectés, ce qui a mis en péril des opérations et des soins médicaux.

- Maze (2019) : Maze se distingue par sa technique de “double extorsion” : en plus de chiffrer les données, il menace de les divulguer publiquement si la rançon n’est pas payée. Cela a mis une pression supplémentaire sur les entreprises pour qu’elles paient, afin d’éviter de voir leurs données sensibles publiées. Maze a ciblé des entreprises de divers secteurs, y compris la santé, l’éducation, et les services financiers.

- REvil / Sodinokibi (2019) : REvil a été responsable de nombreuses attaques de ransomware contre des entreprises et des organismes gouvernementaux, notamment à travers des vulnérabilités logicielles dans les infrastructures IT de prestataires de services. Ce ransomware a attiré l’attention avec l’attaque massive contre Kaseya en 2021, infectant des centaines d’entreprises clientes et demandant des rançons allant jusqu’à 70 millions de dollars pour débloquer tous les systèmes affectés.

- Conti (2020) : Conti est un autre ransomware associé à la double extorsion. Les cybercriminels derrière Conti ont ciblé des hôpitaux, des écoles et même des agences gouvernementales. Une attaque notable a touché le système de santé en Irlande en 2021, perturbant les soins médicaux et obligeant l’État à rétablir manuellement certains services essentiels. Conti a également menacé de publier les données volées si la rançon n’était pas payée.

Ces exemples montrent comment les ransomwares modernes combinent des techniques de chantage et d’extorsion pour maximiser la pression financière sur leurs victimes. Leurs impacts vont au-delà des pertes financières, affectant des infrastructures critiques et compromettant la vie privée des utilisateurs.

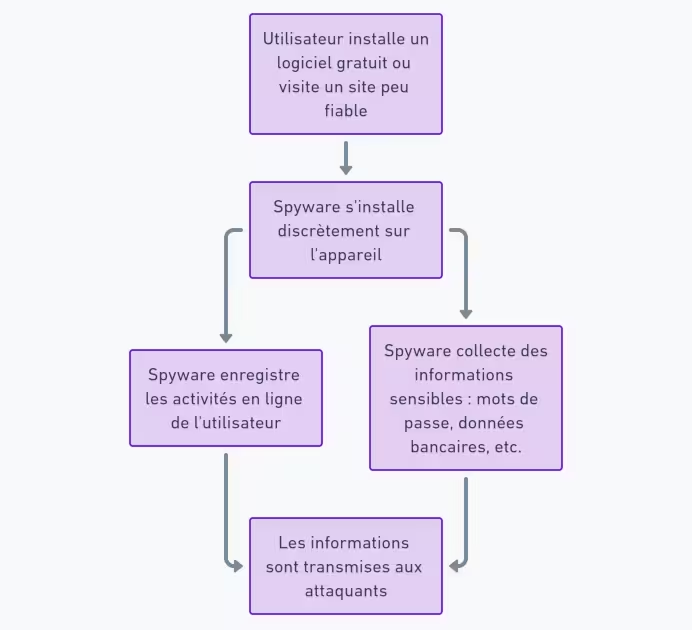

5. Les spywares

Les spywares, ou logiciels espions, font partie des catégories de logiciels malveillants conçus pour collecter des informations sur les utilisateurs sans leur consentement. Ils enregistrent les activités en ligne, les mots de passe, ou encore les données bancaires, et transmettent ces informations aux attaquants.

Les spywares sont souvent installés via des logiciels gratuits ou des sites web peu fiables.

Les spywares qui ont fait parler d’eux

- Pegasus (2016) : Développé par la société israélienne NSO Group, Pegasus est un spyware sophistiqué qui a été utilisé pour espionner des smartphones. Il permet de lire les messages, d’écouter les appels, de capturer des mots de passe et d’activer discrètement la caméra et le microphone. Pegasus a été impliqué dans de nombreux scandales de surveillance, affectant des journalistes, des militants des droits de l’homme et même des chefs d’État, souvent sans leur consentement. Ce logiciel espion s’installe sur les appareils sans nécessiter d’interaction de l’utilisateur, par exemple via des failles dans des applications de messagerie.

- FinFisher (FinSpy) : Ce spyware, utilisé pour la surveillance gouvernementale, est capable d’intercepter des données sensibles et de surveiller l’activité des utilisateurs à leur insu. FinFisher peut être déployé via des liens de phishing ou en exploitant des failles dans des applications. Il a été utilisé pour surveiller des opposants politiques et des activistes dans divers pays, suscitant des inquiétudes sur les droits de la vie privée et la liberté d’expression.

- CoolWebSearch (CWS) : Ce spyware affectait principalement les navigateurs web, redirigeant les recherches vers des sites publicitaires et affichant des publicités indésirables. CoolWebSearch modifiait les paramètres du navigateur, rendant difficile sa suppression. C’est un exemple classique de spyware utilisant des failles de sécurité pour installer des logiciels de redirection et collecter des données de navigation pour des fins publicitaires.

- HawkEye : HawkEye est un exemple de keylogger utilisé pour capturer les frappes du clavier, enregistrements de session et même capturer des informations sensibles comme les mots de passe ou les données bancaires. Il se propage souvent par des campagnes de phishing et s’est montré particulièrement dangereux pour les entreprises, où il peut espionner les employés et transmettre les données à des cybercriminels.

- Spyrix : Spyrix est un spyware commercialisé comme un outil de contrôle parental ou de surveillance des employés, mais il a souvent été utilisé à des fins d’espionnage personnel. Il peut capturer des frappes clavier, prendre des captures d’écran et surveiller l’activité en ligne. Ce type de logiciel montre comment certains programmes initialement légitimes peuvent être détournés à des fins malveillantes.

Ces exemples illustrent la diversité des spywares, allant de simples outils de collecte de données publicitaires à des logiciels très sophistiqués utilisés pour des opérations de surveillance massive et des cyberattaques ciblées. Ils rappellent aussi comment des spywares peuvent s’infiltrer via des sources peu fiables ou même se cacher dans des programmes légitimes.

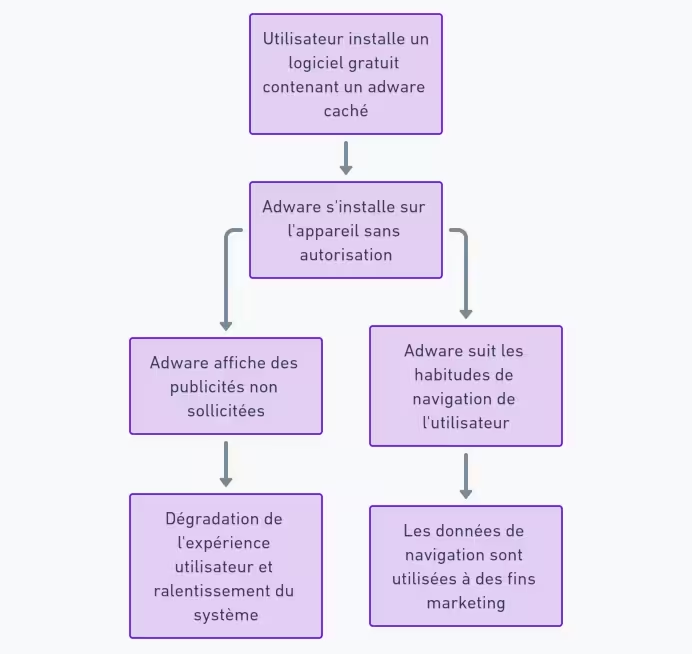

6. Les adwares

Les adwares sont une catégorie de logiciels malveillants qui bombardent les utilisateurs de publicités non sollicitées. Bien que les adwares ne soient pas toujours aussi dangereux que d’autres malwares, ils peuvent dégrader l’expérience utilisateur en ralentissant les systèmes et en affichant des annonces indésirables.

Certains adwares peuvent également suivre les habitudes de navigation des utilisateurs à des fins marketing.

Quelques exemples concrets d’adwares notables

- Fireball (2017) : Fireball est un adware qui a infecté plus de 250 millions d’ordinateurs dans le monde. Il se propageait souvent par des logiciels gratuits et se présentait comme un « outil de productivité ». Une fois installé, Fireball modifiait les paramètres des navigateurs pour rediriger les recherches vers des sites de publicité, ralentissait le système, et collectait des données de navigation pour des fins marketing. Il a notamment transformé les navigateurs en plateformes de publicité intrusives.

- Gator (GAIN) : Gator est un adware ancien mais emblématique, qui se propageait dans les années 2000 via des logiciels gratuits. Il suivait les habitudes de navigation des utilisateurs pour afficher des publicités ciblées. Ce logiciel espion était installé sans le consentement explicite des utilisateurs et rendait la navigation difficile en inondant les pages de pop-ups et de bannières publicitaires, dégradant ainsi l’expérience utilisateur.

- DeskAd : DeskAd est un exemple d’adware plus récent, installé en même temps que certains logiciels gratuits, en particulier ceux provenant de sources douteuses. Il affiche des publicités pop-up non sollicitées et redirige les utilisateurs vers des sites commerciaux. DeskAd collecte également les données de navigation pour créer des profils marketing détaillés, rendant la publicité encore plus invasive et personnalisée.

- Superfish : Superfish était un adware intégré à certains ordinateurs portables Lenovo dans les années 2010. Il injectait des publicités dans les résultats de recherche, modifiant même les certificats SSL pour surveiller le trafic sécurisé. Superfish a suscité une importante controverse car il compromettait la sécurité des utilisateurs en permettant aux cybercriminels d’accéder facilement aux connexions sécurisées.

- Appearch : Ce programme publicitaire malveillant modifie les paramètres de recherche et de page d’accueil des navigateurs, redirigeant les utilisateurs vers des sites de publicité. En plus d’afficher des annonces constantes, Appearch collecte des informations personnelles et des données de navigation pour les revendre à des réseaux publicitaires, compromettant la vie privée des utilisateurs.

- BrowseFox : BrowseFox s’installait sous forme d’extension de navigateur et injectait des bannières publicitaires et des liens sponsorisés sur les pages web visitées. Cet adware ralentissait les systèmes et collectait des données de navigation pour adapter les publicités. Il est souvent installé sans le consentement explicite de l’utilisateur, par exemple en bundle avec des logiciels gratuits.

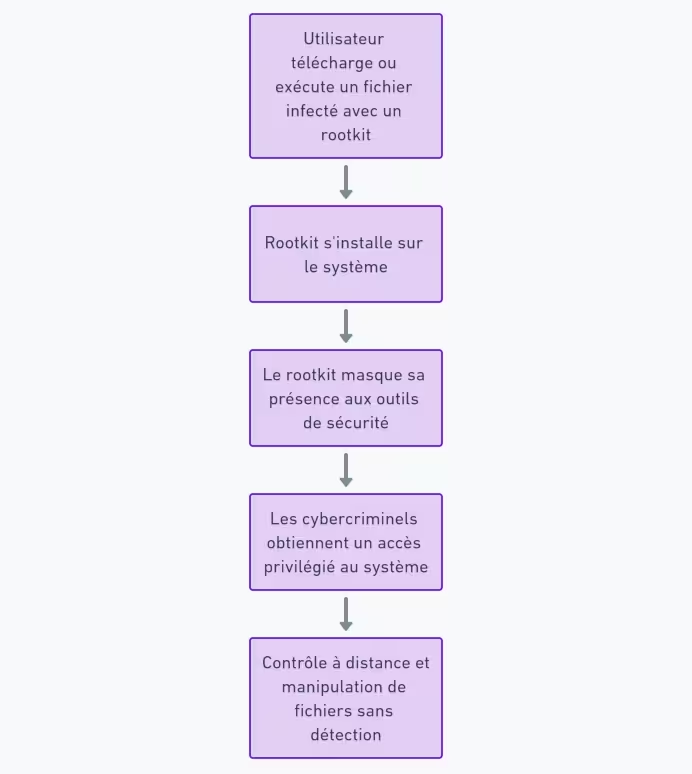

7. Les rootkits

Les rootkits sont une des catégories les plus redoutables de logiciels malveillants. Ils sont conçus pour donner un accès privilégié à un pirate informatique tout en dissimulant leur présence.

Une fois installés, les rootkits permettent aux cybercriminels de contrôler le système à distance et de manipuler des fichiers sans être détectés.

Les rootkits qui ont marqué l’histoire de la cybersécurité

- Sony BMG Rootkit (2005) : Ce rootkit a été découvert sur des CD de musique vendus par Sony BMG. Il s’installait automatiquement sur les ordinateurs des utilisateurs pour empêcher la copie des CD, mais il créait également une vulnérabilité exploitable par d’autres malwares. Ce rootkit cachait sa présence et laissait des portes ouvertes pour des logiciels malveillants. L’affaire a suscité un scandale et une action en justice, révélant les risques posés par des rootkits intégrés dans des logiciels commerciaux.

- ZeroAccess Rootkit (2011) : ZeroAccess est un rootkit qui infectait principalement les systèmes Windows pour créer des botnets utilisés dans des campagnes de clics frauduleux et des attaques DDoS. Il cachait sa présence en utilisant des techniques d’infiltration profonde dans le système, rendant sa détection difficile pour les antivirus. ZeroAccess a infecté des millions d’ordinateurs dans le monde avant d’être partiellement démantelé.

- Necurs Rootkit (2012) : Necurs a été utilisé pour protéger et propager des malwares comme Dridex et Locky, en empêchant la détection de ces logiciels malveillants par les antivirus. Necurs a caché des activités malveillantes en protégeant le système infecté, et il a été l’un des plus grands botnets en activité, responsable de la diffusion de malwares et de spams.

- TDL-4 (Alureon) : Ce rootkit de type bootkit infectait le secteur de démarrage du disque dur pour se charger avant le système d’exploitation, rendant sa détection et sa suppression très difficiles. TDL-4 pouvait voler des informations bancaires et détourner des connexions réseau. Sa technique de dissimulation en faisait l’un des rootkits les plus sophistiqués de son époque.

- Rovnix : Rovnix est un rootkit de type bootkit capable de se cacher dans le Master Boot Record (MBR), rendant sa détection et sa suppression particulièrement compliquées. Utilisé en combinaison avec d’autres malwares, Rovnix a été déployé pour voler des informations sensibles, notamment des identifiants bancaires.

Ces exemples montrent comment les rootkits exploitent des techniques avancées pour se cacher profondément dans les systèmes infectés, leur permettant de persister et de rendre leurs actions indétectables. Ils sont souvent utilisés pour des actions prolongées d’espionnage ou de vol de données, posant ainsi une grave menace pour la sécurité informatique.

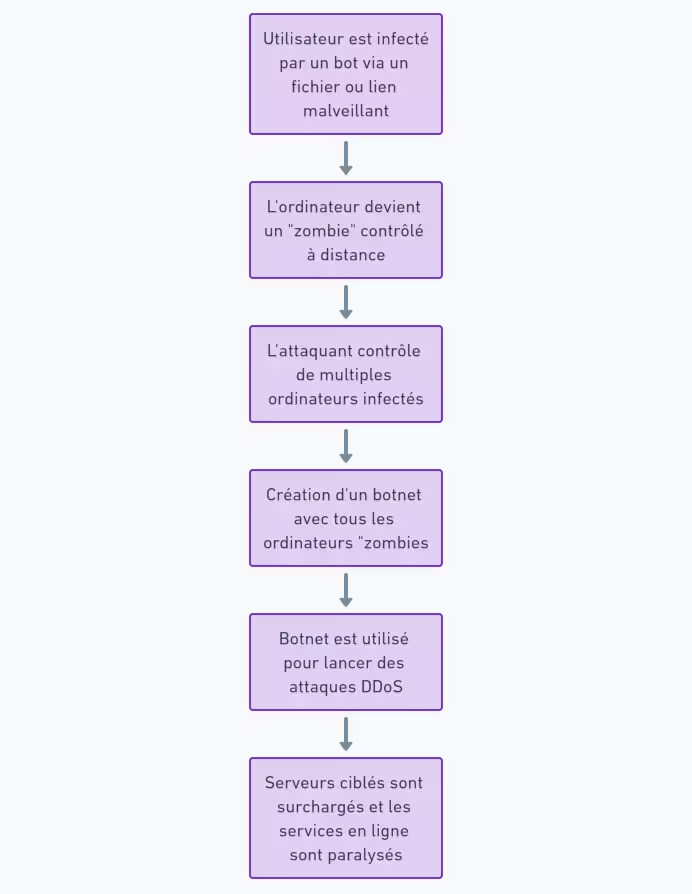

8. Les bots et botnets

Les bots sont des logiciels malveillants qui transforment un ordinateur en « zombie » contrôlé à distance par un attaquant. Lorsqu’un grand nombre de machines sont infectées, elles forment un botnet.

Les botnets sont souvent utilisés pour lancer des attaques DDoS (attaque par déni de service distribué), qui surchargent les serveurs et paralysent les services en ligne.

Les botnets ayant eu un impact significatif

- Mirai (2016) : Le botnet Mirai est célèbre pour avoir infecté des appareils connectés à Internet, comme des caméras de surveillance et des routeurs domestiques, en exploitant des mots de passe par défaut et des failles de sécurité. Ce botnet a été utilisé pour lancer de massives attaques DDoS contre des sites importants, dont celui de Dyn, un fournisseur de DNS. Cette attaque a temporairement paralysé de grands sites web comme Twitter, Netflix et Reddit. Mirai a démontré la vulnérabilité des objets connectés aux cyberattaques.

- Emotet (2014-2021) : Initialement conçu comme un cheval de Troie bancaire, Emotet a évolué pour devenir un botnet polyvalent permettant aux cybercriminels de diffuser d’autres malwares, comme des ransomwares. Emotet s’est propagé via des e-mails de phishing contenant des pièces jointes infectées. Son réseau a été démantelé en 2021 par une opération internationale, mais il reste un exemple de botnet capable de déployer divers malwares et de perturber des systèmes à grande échelle.

- Zeus Botnet (Zbot) : Le botnet Zeus est l’un des plus célèbres de la décennie 2000. Il a infecté des millions d’ordinateurs pour voler des informations bancaires et diffuser d’autres malwares. Zeus était souvent utilisé pour siphonner des fonds depuis les comptes bancaires des victimes. Sa modularité et sa capacité à se combiner avec d’autres malwares ont fait de Zeus un botnet redoutable pendant plusieurs années.

- Methbot (2016) : Methbot est un botnet spécifique, utilisé principalement pour des fraudes publicitaires. Contrôlé par un groupe criminel russe, Methbot a créé de faux clics publicitaires en simulant le trafic d’internautes sur des sites de publicité, générant jusqu’à 5 millions de dollars de revenus par jour pour ses opérateurs. Ce botnet montre que les bots ne sont pas seulement utilisés pour des attaques DDoS, mais aussi pour des cybercrimes financiers.

- Conficker (2008) : Bien que plus ancien, Conficker reste un exemple marquant de botnet. Il a infecté des millions d’ordinateurs dans le monde en exploitant des vulnérabilités Windows. Conficker a été utilisé pour créer un réseau de machines zombies capable de lancer des attaques DDoS, de voler des informations et de diffuser d’autres malwares. Sa propagation rapide et sa résilience ont mis en évidence les dangers des botnets au niveau mondial.

- Necurs (2012-2020) : Necurs était un botnet massif utilisé pour diffuser du spam, des malwares bancaires comme Dridex, et des ransomwares tels que Locky. Ce botnet a infecté des millions d’ordinateurs, permettant à ses opérateurs de lancer des campagnes de phishing massives. Il a été démantelé en 2020 par des forces de l’ordre internationales, mais il a été l’un des plus puissants réseaux de spam pendant des années.

Ces exemples illustrent comment les botnets peuvent être utilisés pour des attaques DDoS, des fraudes financières et des campagnes de spam, tout en exploitant des centaines de milliers voire des millions d’ordinateurs infectés. Les botnets représentent une menace persistante pour les infrastructures en ligne, les entreprises et les particuliers.

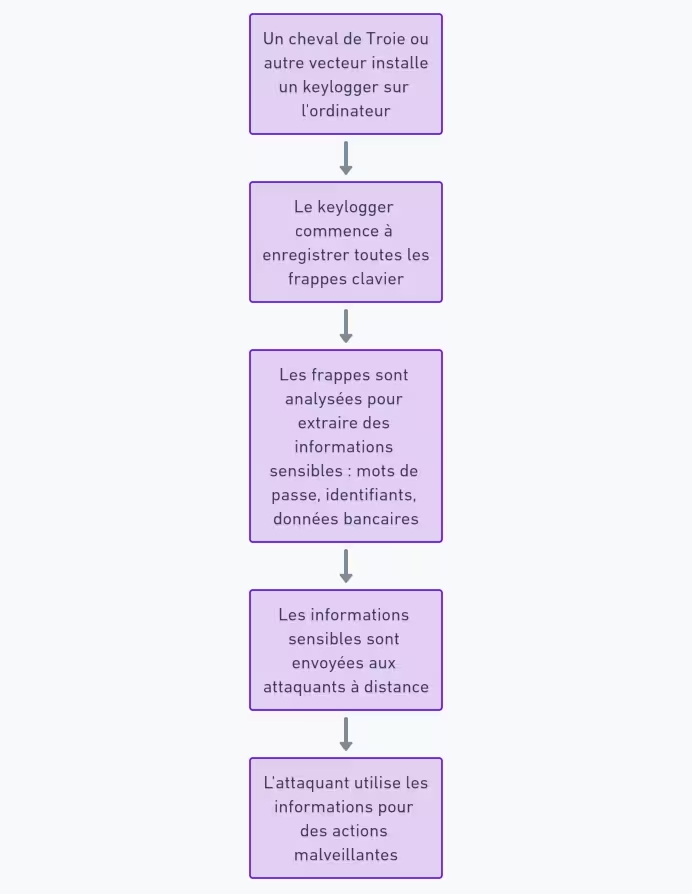

9. Les keyloggers

Les keyloggers sont une catégorie de logiciels malveillants conçus pour enregistrer toutes les frappes effectuées sur un clavier. Leur objectif est de capturer des informations sensibles telles que des mots de passe, des identifiants de connexion ou des informations bancaires.

Les keyloggers peuvent être installés par un cheval de Troie ou d’autres vecteurs d’infection.

Exemples concrets de keyloggers qui ont marqué le paysage de la cybersécurité

- HawkEye : HawkEye est un keylogger très répandu, souvent utilisé par des cybercriminels pour voler des informations sensibles en enregistrant les frappes clavier. Il est fréquemment déployé via des campagnes de phishing, où des pièces jointes infectées incitent les utilisateurs à télécharger et exécuter le malware. HawkEye est populaire parmi les cybercriminels pour sa capacité à capturer non seulement les frappes clavier, mais aussi des informations système et des mots de passe stockés.

- Phoenix Keylogger : Apparu en 2019, Phoenix Keylogger est un malware qui se diffuse principalement par des e-mails de phishing et se concentre sur la collecte d’informations sensibles, telles que les identifiants de connexion et les données bancaires. En plus des frappes clavier, il peut enregistrer des captures d’écran et extraire des données à partir de navigateurs et d’applications. Phoenix est conçu pour cibler un large éventail d’utilisateurs, des particuliers aux entreprises.

- Keylogger Ardamax : Ardamax est un keylogger commercialisé sous forme d’outil de surveillance, mais il est souvent utilisé à des fins malveillantes. Facile à déployer, il enregistre les frappes clavier, surveille les conversations de messagerie et prend des captures d’écran sans que l’utilisateur ne s’en rende compte. Ardamax a été souvent distribué via des téléchargements de logiciels gratuits, créant ainsi des vecteurs d’infection discrets.

- Agent Tesla (2014-Présent) : Agent Tesla est un logiciel de keylogging et d’extraction d’informations qui se propage via des e-mails de phishing et des pièces jointes infectées. Une fois activé, il enregistre les frappes du clavier, capture des informations sensibles, et peut même prendre des captures d’écran. Toujours en activité, Agent Tesla cible surtout des entreprises et des utilisateurs individuels, leur volant des identifiants et des informations financières.

- Olympic Vision : Ce keylogger est associé à des campagnes de surveillance ciblée, notamment dans des contextes d’espionnage politique. Olympic Vision peut enregistrer les frappes clavier, capturer des images d’écran et accéder aux fichiers système. Il a été utilisé pour cibler des gouvernements et des organisations sensibles, prouvant son efficacité en matière de collecte d’informations confidentielles.

- PS/2 and USB Keyloggers : Ces keyloggers matériels, contrairement aux logiciels, sont physiquement connectés entre le clavier et l’ordinateur pour enregistrer les frappes clavier. Bien qu’ils ne soient pas des malwares en tant que tels, ils sont souvent utilisés dans des attaques de surveillance directe, notamment dans les entreprises, pour capturer des informations sans nécessiter l’installation de logiciels sur la machine.

Ces exemples montrent comment les keyloggers modernes exploitent différents moyens de distribution et de capture d’informations. Ils sont utilisés pour cibler des individus, des entreprises et même des gouvernements, capturant des données sensibles et exposant leurs victimes à des risques de vol d’identité, de fraude financière ou de pertes d’informations stratégiques.

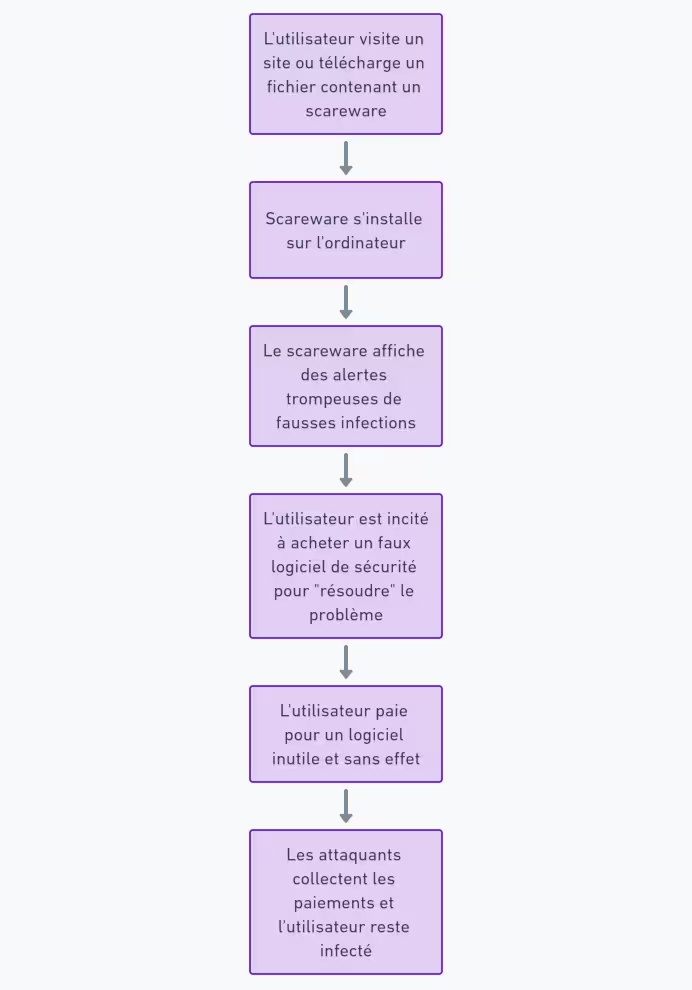

10. Les scarewares

Les scarewares sont des logiciels malveillants qui tentent d’effrayer l’utilisateur pour le pousser à effectuer une action, généralement l’achat d’un faux logiciel de sécurité. Ces programmes affichent des alertes trompeuses signalant des infections imaginaires afin d’inciter l’utilisateur à payer pour un logiciel de nettoyage inutile.

Les scarewares ayant marqué le domaine de la cybersécurité

- Windows Defender System Alert (FakeAlert) : Ce scareware se présente sous la forme d’une fausse alerte de Windows Defender, prétendant que l’ordinateur est infecté par plusieurs virus critiques. Il affiche une fenêtre qui ressemble à un message officiel de Windows et demande à l’utilisateur d’installer un « logiciel de sécurité » ou de contacter un support technique, souvent facturé à prix élevé. Une fois que l’utilisateur paie, il se retrouve avec un logiciel inutile, voire un malware supplémentaire.

- Mac Defender (2011) : Ce scareware ciblait spécifiquement les utilisateurs de Mac, affichant des alertes de sécurité frauduleuses indiquant que leur système était infecté par des virus. Mac Defender incitait ensuite les utilisateurs à acheter un programme de nettoyage pour éliminer ces menaces imaginaires. C’était l’un des premiers scarewares à viser directement les utilisateurs de Mac, soulignant que même les systèmes réputés plus sûrs ne sont pas à l’abri.

- Antivirus 2009 / 2010 : Ce scareware se propageait principalement via des sites Web infectés et des bannières publicitaires trompeuses. Il affichait des messages alarmants qui annonçaient des infections graves sur le système et proposait de les résoudre en achetant un faux antivirus. Antivirus 2009/2010 a dupé des milliers d’utilisateurs en les incitant à payer pour un produit frauduleux qui n’offrait aucune protection.

- SpySheriff : SpySheriff est un scareware qui prétend scanner le système pour détecter des menaces inexistantes. Une fois installé, il affiche de nombreuses alertes de sécurité effrayantes et bloque l’accès à certains programmes jusqu’à ce que l’utilisateur paie pour une licence de « nettoyage ». En réalité, le programme ne fait rien d’autre que générer des alertes trompeuses et entrave les performances du système.

- PC Cleaner Pro : Ce scareware se présente comme un outil de nettoyage qui détecte prétendument des problèmes critiques sur le système, tels que des virus ou des erreurs système. Il inonde les utilisateurs d’avertissements effrayants et de fausses analyses, les incitant à acheter une version complète du logiciel pour réparer ces soi-disant problèmes. En réalité, PC Cleaner Pro ne résout rien et agit seulement comme un moyen de soutirer de l’argent.

- Fake Microsoft Tech Support Scams : Ces scarewares prennent la forme de messages d’erreur et d’alertes de virus affichées dans des pop-ups de navigateur. Ils invitent l’utilisateur à appeler un numéro de « support Microsoft », où des fraudeurs prétendent résoudre des problèmes graves moyennant des frais importants. Ces messages alarmistes peuvent également bloquer temporairement l’accès à l’ordinateur, augmentant le sentiment d’urgence et la panique chez l’utilisateur.

Ces exemples montrent comment les scarewares exploitent la peur et la méconnaissance des utilisateurs en matière de cybersécurité pour les pousser à acheter des produits inutiles ou à payer pour un support technique inexistant. Ces tactiques jouent sur le caractère crédible des messages d’alerte de sécurité, piégeant les victimes dans un cycle de fraude financière.

11. Les fileless malwares

Les fileless malwares sont des logiciels malveillants qui n’utilisent pas de fichiers traditionnels pour infecter un système. Au lieu de cela, ils exploitent des vulnérabilités présentes dans la mémoire vive (RAM) pour exécuter leurs activités malveillantes.

Ce type de malware est particulièrement difficile à détecter car il ne laisse pas de trace sur le disque dur.

Les fileless malwares qui ont démontré l’efficacité de cette catégorie de logiciels malveillants

- PowerShell Empire : PowerShell Empire est un outil de type fileless malware qui exploite PowerShell, un langage de script intégré à Windows, pour exécuter des commandes malveillantes directement en mémoire. Il est souvent utilisé dans des campagnes de cyberespionnage, car il permet aux attaquants de télécharger et d’exécuter des scripts sans laisser de trace sur le disque dur. PowerShell Empire est particulièrement redoutable car il peut contourner les systèmes de détection traditionnels.

- POSHSpy : Ce malware fileless cible spécifiquement les points de vente (POS). POSHSpy utilise PowerShell pour enregistrer et envoyer des informations sensibles telles que les données de cartes bancaires aux attaquants, sans écrire de fichiers sur le disque. Il exploite la mémoire et les processus en cours pour rester indétectable, rendant la détection très difficile pour les entreprises du secteur de la vente au détail.

- SamSam : Bien que principalement un ransomware, SamSam utilise également des techniques fileless pour se propager au sein des réseaux. Les attaquants exécutent le ransomware en mémoire et l’injectent dans les systèmes vulnérables sans écrire de fichiers, ce qui leur permet d’infecter plusieurs machines dans le réseau sans être détectés immédiatement. SamSam a notamment touché des institutions publiques et des entreprises aux États-Unis.

- Kovter : Kovter est un malware polymorphe qui passe du click-fraud au ransomware et utilise des techniques fileless pour rester actif en mémoire et échapper aux antivirus. Kovter stocke ses instructions malveillantes dans le registre de Windows, utilisant des scripts pour lancer des activités frauduleuses, sans laisser de fichiers malveillants sur le disque.

- Astaroth : Astaroth est un malware fileless qui exploite des outils natifs de Windows, comme WMIC (Windows Management Instrumentation Command-line) et Certutil, pour exécuter ses commandes en mémoire. Il se propage principalement par des campagnes de phishing et vole des informations sensibles, comme des identifiants bancaires, en évitant les détections traditionnelles.

- LokiBot : Initialement un cheval de Troie, LokiBot a adopté des techniques fileless pour se dissimuler dans les processus en mémoire et voler des informations sensibles. LokiBot utilise des injections de code et des scripts en mémoire pour extraire des informations bancaires et des identifiants sans écrire de fichiers sur le disque dur. Cette capacité lui permet d’échapper aux outils de détection standard.

Ces exemples montrent comment les fileless malwares exploitent des outils et des processus déjà présents dans le système, comme PowerShell ou le registre Windows, pour exécuter leurs activités malveillantes sans laisser de trace sur le disque dur. Leur capacité à rester dans la mémoire vive rend leur détection et leur neutralisation particulièrement complexes pour les solutions de sécurité classiques.

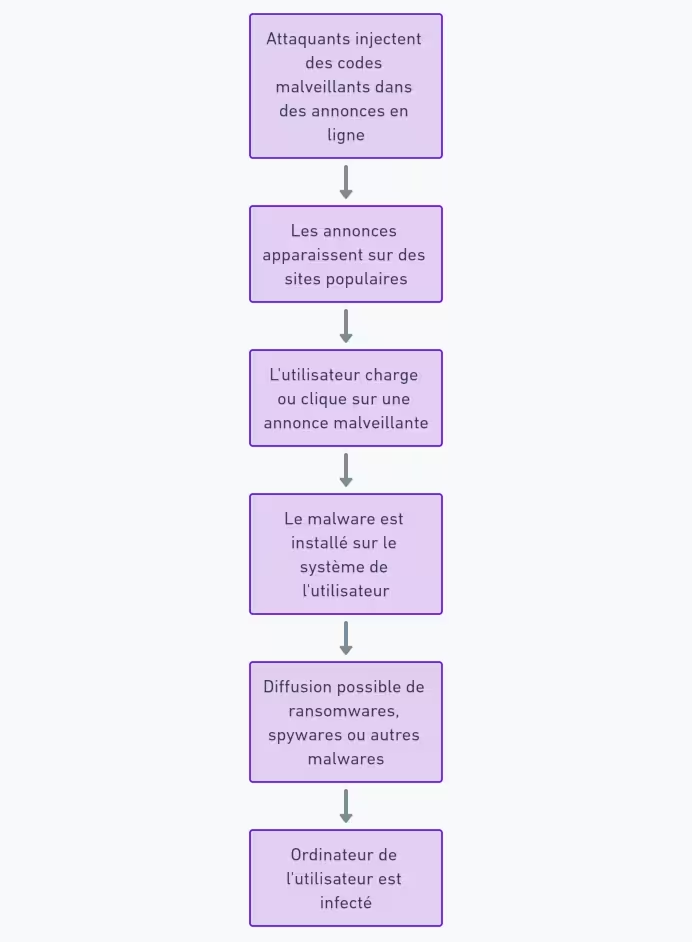

12. Les malvertisements

Les malvertisements, ou publicités malveillantes, constituent un autre type de logiciels malveillants qui se propagent à travers des publicités en ligne. Les attaquants injectent des codes malveillants dans des annonces qui semblent légitimes, et ces annonces peuvent apparaître sur des sites populaires.

Lorsqu’un utilisateur clique sur une de ces annonces ou parfois simplement en la chargeant, le malware est installé sur son système. Les malvertisements peuvent être utilisés pour diffuser des ransomwares, des spywares, ou d’autres types de logiciels malveillants.

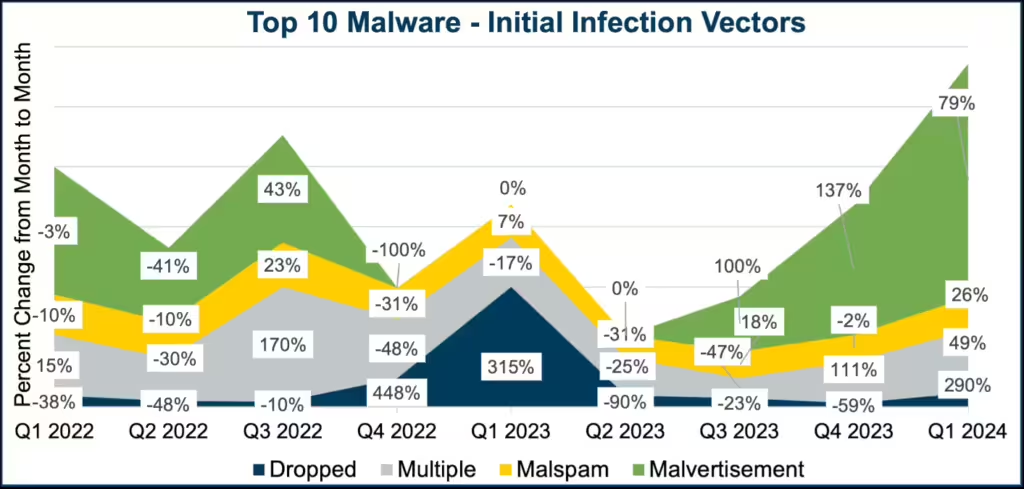

Comme le montre le graphique ci-dessous, les malvertisements sont devenus une des catégories de logiciels malveillants les plus présentes. Ils sont particulièrement présents sur les réseaux sociaux, certains réseaux sociaux exerce peut de contrôle sur les publicités.

Les campagnes de malvertising qui ont marqué la cybersécurité

- Angler Exploit Kit (2015) : Le kit d’exploitation Angler est l’une des campagnes de malvertising les plus connues, diffusée sur des sites web populaires via des publicités malveillantes. Angler utilisait des vulnérabilités dans Flash, Silverlight et d’autres plugins pour installer des ransomwares et des chevaux de Troie sur les ordinateurs des utilisateurs, sans nécessiter de clic. Il a été responsable de nombreuses infections jusqu’à sa suppression en 2016.

- The Kyle and Stan Campaign (2014) : Cette campagne de malvertising a distribué des malwares via des publicités diffusées sur des sites web de haute fréquentation, comme YouTube et Yahoo!. Les utilisateurs étaient redirigés vers des sites piégés contenant des kits d’exploitation, qui téléchargeaient des logiciels malveillants sur leurs ordinateurs. Cette attaque a touché des millions d’utilisateurs, et les publicités semblaient parfaitement légitimes, ce qui rendait la détection difficile.

- Fake Flash Player Updates (2018) : Des malvertisements prétendant offrir une mise à jour pour Adobe Flash Player ont circulé sur plusieurs sites de streaming et d’actualités. En cliquant, les utilisateurs téléchargeaient en réalité des malwares, souvent des ransomwares ou des adwares. Cette campagne s’appuyait sur la notoriété de Flash pour tromper les utilisateurs en leur faisant croire qu’ils devaient mettre leur logiciel à jour.

- Zedo Malvertising (2014) : Zedo, une régie publicitaire réputée, a été compromise pour diffuser des malvertisements qui redirigeaient les utilisateurs vers des sites malveillants. Les annonces infectées apparaissaient sur des sites populaires comme The Times of Israel et le site du London Evening Standard. En cliquant sur ces publicités, les utilisateurs étaient dirigés vers des pages contenant des exploits qui installaient des malwares sur leurs systèmes.

- EITest Campaign (2017) : La campagne EITest utilisait des publicités malveillantes pour rediriger les utilisateurs vers des sites d’hameçonnage ou vers des kits d’exploitation qui téléchargeaient des ransomwares, des chevaux de Troie ou d’autres types de logiciels malveillants. EITest exploitait des failles dans des sites web légitimes pour rediriger le trafic et injecter des annonces malveillantes.

- RIG Exploit Kit via Malvertising (2016) : RIG Exploit Kit a diffusé des malwares par le biais de publicités malveillantes sur des sites populaires. Les utilisateurs qui cliquaient sur ces annonces étaient dirigés vers des pages piégées contenant des kits d’exploitation capables d’installer des ransomwares, des keyloggers et d’autres malwares sans intervention de l’utilisateur. RIG a été utilisé dans de nombreuses campagnes de malvertising pour cibler un large éventail d’utilisateurs.

Ces exemples montrent comment les malvertisements peuvent se retrouver sur des sites grand public et sembler parfaitement légitimes, trompant ainsi des utilisateurs peu méfiants.

Ils illustrent également les méthodes variées utilisées pour installer des malwares, allant de fausses mises à jour à des redirections vers des kits d’exploitation sophistiqués, rendant le malvertising difficile à détecter et à stopper.

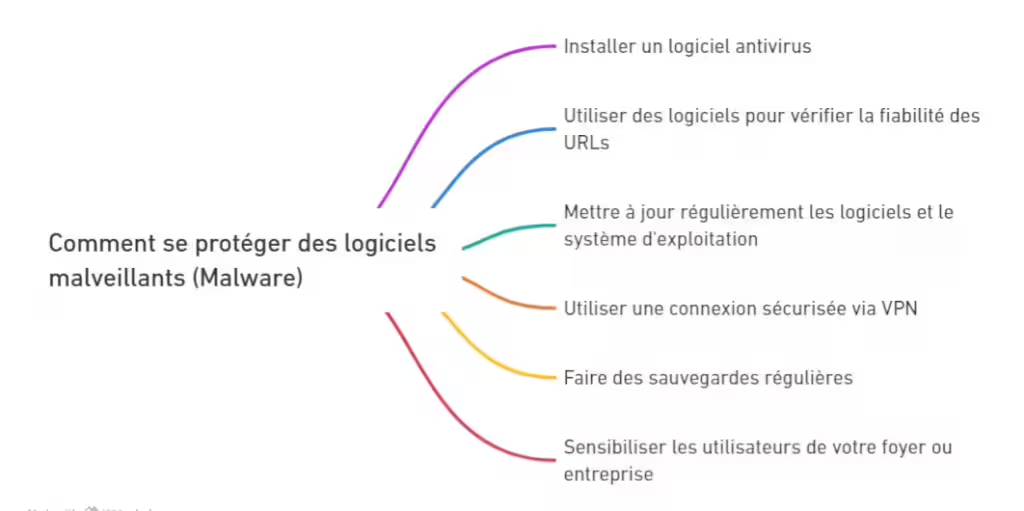

Conseils et bonnes pratiques pour se protéger des logiciels malveillants :

- Mettez régulièrement à jour vos appareils et logiciels. Les mises à jour et les correctifs sont publiés par les fournisseurs pour résoudre des problèmes de sécurité, et pas uniquement pour améliorer les fonctionnalités ! Beaucoup de malwares peuvent être évités en maintenant votre logiciel à jour en acceptant les notifications de mise à jour.

- Évitez de cliquer sur des liens suspects ou non fiables. Même si l’URL provient d’une source connue, il est toujours plus prudent de la saisir manuellement. Au minimum, survolez le lien pour vérifier où il vous redirige réellement, car certains escrocs envoient des e-mails qui paraissent légitimes. Ce conseil s’applique également aux liens dans les e-mails, documents et sur les réseaux sociaux, car des liens malveillants y sont souvent partagés.

- Téléchargez uniquement depuis des sources fiables. Lorsque vous téléchargez une application ou un logiciel, faites-le uniquement à partir de fournisseurs de confiance. Sur les appareils mobiles, veillez à ne télécharger des applications que depuis le Google Play Store et l’Apple App Store, qui sont des sources sûres pour Android et iOS.

- Effectuez des sauvegardes de vos données et vérifiez leur intégrité ! Sauvegarder vos données, que ce soit par une sauvegarde complète de votre appareil ou seulement de fichiers essentiels, est essentiel pour protéger vos fichiers et photos contre les ransomwares et autres pertes de données. Le guide sur les bonnes pratiques de sauvegarde peut vous êtes utile.

- Utilisez des logiciels antivirus et de protection sur vos appareils. Assurez-vous que les protections intégrées comme l’antivirus ou le pare-feu sont activées sur votre ordinateur ou votre routeur. Sinon, procurez-vous un produit antivirus auprès d’un fournisseur de confiance. Cela est crucial pour la sécurité de vos ordinateurs et de vos smartphones !

- Configurez vos appareils avec des paramètres de sécurité appropriés. En activant quelques paramètres de sécurité de base, vous vous protégerez non seulement contre certains malwares, mais aussi contre d’autres formes d’activités malveillantes et d’accès non autorisés.

Conclusion sur les catégories de logiciels malveillants

Les catégories de logiciels malveillants sont nombreuses et variées, chacune ayant des méthodes et des objectifs différents.

Pensez à activer les mises à jour automatiques pour vos logiciels et à suivre les conseils de sécurité des éditeurs d’antivirus. En prenant des mesures proactives, vous pouvez réduire les risques d’être victime de ces malwares. Que ce soit des virus, des vers, des chevaux de Troie ou des ransomwares, comprendre leurs différences est la première étape pour renforcer la sécurité de vos systèmes.

Pour aller plus loin et renforcer la sécurité de vos systèmes, il est recommandé de s’abonner à des alertes de cybersécurité afin de rester informé des nouvelles menaces et des mises à jour critiques. Pour rester informer sur les différentes, je vous conseille de consulter régulièrement les sites font référence pour s’informer et se protéger des Malwares.

Pour vous protéger efficacement des logiciels malveillants, je vous conseille de lire notre guide spécialisé. Vous y trouverez toutes les bonnes pratiques, les logiciels et les fonctionnalités à activer pour vous prémunir de tout problème.

Questions fréquentes sur les logiciels malveillants

Un malware est un logiciel conçu pour endommager, perturber ou obtenir un accès non autorisé à un système informatique. Il peut prendre différentes formes, comme des virus, des vers, des ransomwares, des spywares, etc.

Certains signes courants incluent un ralentissement notable du système, des pop-ups publicitaires inattendus, des programmes que vous ne vous souvenez pas avoir installés, ou encore des comportements étranges de votre système, comme des plantages fréquents.

Les malwares peuvent être introduits par des pièces jointes d’e-mails, des liens suspects, des logiciels piratés, ou des vulnérabilités du système. Télécharger des fichiers provenant de sources non fiables est l’une des principales causes d’infection.

Un ransomware est un type de malware qui chiffre vos données et exige une rançon pour leur restitution. Si vous êtes victime d’une attaque, il est déconseillé de payer la rançon. Contactez plutôt un professionnel de la cybersécurité et voyez si vos fichiers peuvent être restaurés à partir de sauvegardes.

Pour vous protéger, utilisez un logiciel antivirus à jour, effectuez régulièrement des analyses de sécurité, installez les mises à jour du système, et évitez de cliquer sur des liens ou de télécharger des pièces jointes provenant de sources inconnues.

Certains malwares, en particulier les fileless malwares, peuvent être difficiles à détecter avec des solutions antivirus classiques. Utiliser un outil anti-malware spécialisé, effectuer une restauration du système ou obtenir l’aide d’un expert en sécurité peut être nécessaire.

Oui, les malwares peuvent également cibler les smartphones et tablettes. Ces attaques se produisent souvent via des applications malveillantes téléchargées hors des magasins officiels, ou via des liens et pièces jointes envoyés par e-mail ou SMS.

Pour ne rien rater, abonnez-vous à Cosmo Games sur Google News et suivez-nous sur X (ex Twitter) en particulier pour les bons plans en direct. Vos commentaires enrichissent nos articles, alors n'hésitez pas à réagir ! Un partage sur les réseaux nous aide énormément. Merci pour votre soutien !