Qu’est-ce que le Hotlinking ? Définition, risques et protections

Le hotlinking, également appelé leeching, est une pratique courante sur le Web, souvent mal comprise mais aux conséquences réelles, notamment pour la bande passante, la sécurité et le référencement naturel (SEO). Dans cet article, on vous explique ce qu’est le hotlinking, pourquoi il peut poser problème, et comment s’en protéger efficacement, sans nuire à votre visibilité sur Google ou sur les réseaux sociaux.

🔍 Hotlinking : définition simple et exemple concret

Le hotlinking consiste à afficher une image ou un fichier sur un site web A (illégitime), alors que celui-ci est hébergé sur un site B (légitime), en utilisant directement son URL. Autrement dit, le site A ne télécharge pas et ne stocke pas l’image localement, il se contente de l’intégrer depuis le serveur externe, sans autorisation.

Exemple de hotlinking sur site A :

<img src="https://site-b.com/images/photo.jpg">Dans cet exemple, chaque visiteur du site A télécharge l’image depuis le serveur de site-b.com, ce qui consomme de la bande passante côté B, sans aucun bénéfice ni contrôle pour son propriétaire.

Pourquoi le hotlinking est-il problématique ?

Impact sur les ressources du site d’origine

Le hotlinking consomme la bande passante du serveur source, ce qui peut engendrer des coûts supplémentaires ou des ralentissements si le trafic est important. Cela revient à profiter des ressources d’un autre site sans contribution.

Risques pour la sécurité et le contrôle de l’image

Le propriétaire du fichier n’a aucune garantie sur la manière dont son contenu est utilisé. Il peut d’ailleurs choisir de remplacer l’image hotlinkée par un avertissement ou une image détournée, ce qui peut porter atteinte à l’image du site A.

Problèmes de fiabilité

Si le serveur du site B tombe en panne ou devient lent, les contenus hotlinkés ne s’afficheront plus. Cela dégrade l’expérience utilisateur du site A.

Vol de contenu

Le hotlinking est souvent associé à du scraping ou du duplicate content, ce qui peut porter atteinte aux droits d’auteur et nuire à la crédibilité du site copieur (ici le site A).

Comment se protéger efficacement contre le hotlinking ?

1. Configurer un fichier .htaccess (serveur Apache)

Une méthode simple pour bloquer le hotlinking consiste à ajouter des règles de filtrage dans le fichier .htaccess. Cela permet d’autoriser certaines sources (Google, Facebook…) tout en bloquant les autres.

Exemple de configuration :

RewriteEngine on

RewriteCond %{HTTP_REFERER} !^$

RewriteCond %{HTTP_REFERER} !^https://(www.)?tonsite.com/ [NC]

RewriteCond %{HTTP_REFERER} !google. [NC]

RewriteCond %{HTTP_REFERER} !bing. [NC]

RewriteCond %{HTTP_REFERER} !yahoo. [NC]

RewriteCond %{HTTP_REFERER} !facebook.com [NC]

RewriteCond %{HTTP_REFERER} !twitter.com [NC]

RewriteCond %{HTTP_REFERER} !pinterest.com [NC]

RewriteRule .(jpg|jpeg|png|gif)$ - [F]Cette configuration protège vos images tout en maintenant leur indexation par les moteurs de recherche et l’aperçu sur les réseaux sociaux.

Attention : il est nécessaire de tenir cette liste à jour afin d’ajouter les nouveaux réseaux sociaux ainsi que les nouveaux moteurs de recherche.

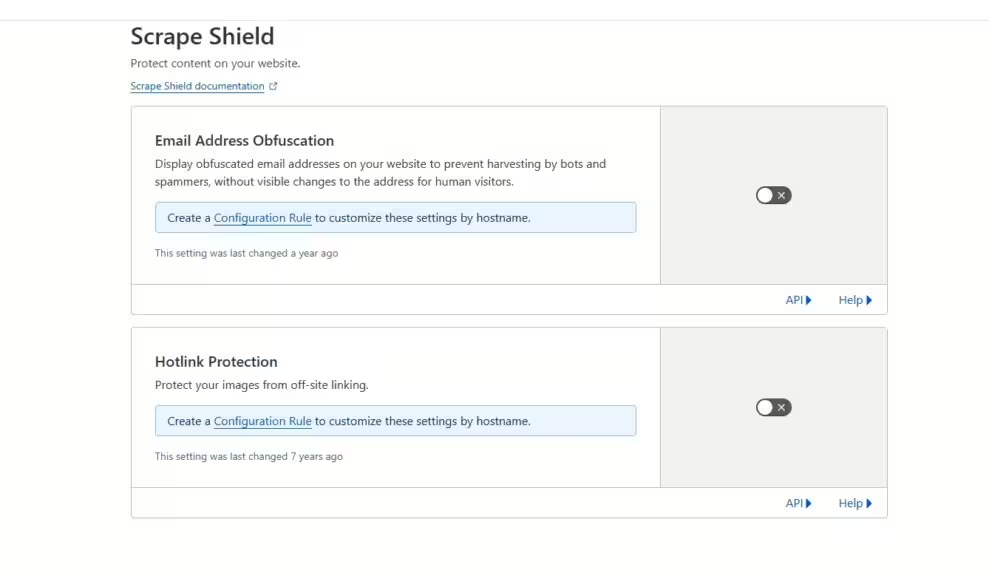

2. Utiliser un CDN avec protection intégrée

Des services comme Cloudflare offrent une protection hotlink native. En l’activant depuis le tableau de bord, vous bloquez automatiquement l’accès aux médias hotlinkés sans configuration manuelle.

Avantages :

- Activation en un clic

- Pas d’impact négatif sur le SEO

- Pas de surcharge du serveur web

- Protection automatique contre l’exploitation de vos médias

Cependant, la personnalisation est limitée, donc si vous souhaitez autoriser des domaines spécifiques (ex. : un partenaire ou un CDN tiers), vous devrez utiliser des règles personnalisées côté serveur ou dans le pare-feu de Cloudflare.

Attention : à l’heure où j’écris ces lignes et selon la documentation, par défaut Cloudflare ne gère que les formats : gif, ico, jpg, jpeg, and png. Les formats récents comme Webp ou Avif ne sont pas pris en charge par défaut. Toutefois, il est toujours possible d’ajouter une règle de configuration spécifique pour la protection sur d’autres extensions.

Bloquer le hotlinking avec Nginx : configuration serveur

Si votre site est hébergé sur un serveur Nginx ou que Nginx fait partie de votre stack, vous pouvez également empêcher le hotlinking en ajoutant une règle dans la configuration de votre virtual host ou de votre site, généralement dans un fichier situé dans /etc/nginx/sites-available/ (ou via nginx.conf selon la structure de votre serveur).

Voici un exemple de configuration Nginx pour bloquer le hotlinking des fichiers image tout en autorisant Google, Bing, Yahoo, et les réseaux sociaux :

location ~* .(jpg|jpeg|png|gif|webp)$ {

valid_referers none blocked server_names *.google.com *.google.fr *.bing.com *.yahoo.com *.facebook.com *.twitter.com *.pinterest.com yoursite.com www.yoursite.com;

if ($invalid_referer) {

return 403;

}

}🔍 Explication des paramètres :

- valid_referers : définit les sources autorisées à afficher vos images.

- none et blocked permettent de gérer les cas où le referer est absent ou masqué.

- *.google.com, *.facebook.com, etc. : autorise les moteurs de recherche et réseaux sociaux pour préserver votre SEO.

- yoursite.com : remplacez par votre nom de domaine pour autoriser votre propre site.

- if ($invalid_referer) : bloque les requêtes venant de sources non listées.

- return 403; : renvoie une erreur HTTP 403 (accès interdit).

Astuce bonus : afficher une image d’avertissement en cas de hotlinking

Vous pouvez aller plus loin en remplaçant l’image hotlinkée par une autre au lieu de bloquer l’accès. Voici un exemple :

location ~* .(jpg|jpeg|png|gif|webp)$ {

valid_referers none blocked server_names *.google.com *.bing.com *.yahoo.com *.facebook.com *.twitter.com *.pinterest.com yoursite.com www.yoursite.com;

if ($invalid_referer) {

rewrite ^/images/(.*).(jpg|jpeg|png|gif|webp)$ /images/stop-hotlinking.jpg last;

}

}Dans ce cas, toute tentative de hotlinking redirige l’image vers un fichier stop-hotlinking.jpg que vous pouvez personnaliser (ex. : logo, message de prévention).

Redémarrer NGINX après modification

N’oubliez pas de tester et recharger NGINX pour appliquer les modifications :

sudo nginx -t

sudo systemctl reload nginx

Avec cette configuration, vous protégez vos fichiers multimédias sans compromettre le référencement naturel, l’indexation d’images ni les aperçus sur les réseaux sociaux.

La protection contre le hotlinking peut-elle nuire au SEO ?

Oui, le hotlinking peut impacter négativement votre SEO, si la configuration de la protection est mal faite.

Risques SEO liés à une mauvaise configuration :

- Blocage des robots d’indexation d’images (Googlebot Images) : vos images risquent de ne plus apparaître dans Google Images, ce qui peut réduire votre trafic organique.

- Blocage des aperçus sociaux : si les images sont bloquées sur Facebook ou Twitter, les liens partagés n’auront pas de vignette, ce qui nuit à la visibilité et au taux de clic.

Bonne pratique :

Configurez votre protection pour autoriser les moteurs de recherche et réseaux sociaux, tout en bloquant les sites inconnus. Cela vous permet de préserver votre SEO et votre bande passante.

Le Hotlinking des sites illégitimes peut-il nuire à mon site ?

Oui, le hotlinking par des sites illégitimes peut potentiellement nuire à la réputation et au SEO de votre site — pas directement par l’acte de hotlinking lui-même, mais par ses conséquences indirectes. Voici pourquoi :

1. Risque de réputation par association

Si vos contenus (images, vidéos, fichiers) sont affichés sur des sites de mauvaise réputation (spam, piratage, contenus pour adultes, etc.) :

- Google peut associer votre domaine à ces sites, surtout si les liens entrants sont nombreux ou suspects.

- Cela peut dégrader votre réputation de domaine dans certains cas, notamment si ces sites pointent aussi vers vos pages ou réutilisent votre contenu.

2. Impact sur le crawl et la bande passante

- Le hotlinking intensif depuis des sites tiers peut entraîner une surcharge de bande passante ou une augmentation du temps de réponse serveur.

- Un serveur lent ou instable peut affaiblir vos Core Web Vitals, ce qui influence négativement votre classement SEO, surtout sur mobile.

3. Duplication de contenu visuel

- Si vos images sont affichées sur plusieurs sites sans balisage correct (rel=canonical, etc.), cela peut générer des signaux de duplication visuelle.

- Même si Google comprend généralement l’origine d’une image, cela peut nuire à votre positionnement dans Google Images si le hotlinking est massif.

Bonne pratique pour limiter l’impact

- Bloquez les referers inconnus ou malveillants via .htaccess, NGINX ou Cloudflare.

- Surveillez les referers HTTP dans vos logs ou via un outil comme Cloudflare Analytics ou Matomo.

- Ajoutez un watermark discret sur les images sensibles ou importantes pour votre marque.

- Protégez l’accès à vos ressources statiques et envisagez l’usage d’un token sécurisé temporaire pour vos médias si besoin.

Résumé : pourquoi et comment agir contre le hotlinking ?

| Risque du hotlinking | Solution recommandée |

|---|---|

| Vol de bande passante | .htaccess, Cloudflare Hotlink Protection |

| Vol de contenu | Filtrage par referrer, watermark |

| Dégradation de performance | CDN avec cache et limitation de hotlink |

| Risque SEO (Google Images) | Exclusion fine des bons et mauvais referers |

| Mauvaise image de marque | Redirection vers une image d’avertissement |

Protéger vos contenus multimédias contre le hotlinking est essentiel pour garder le contrôle, économiser des ressources et optimiser vos performances SEO. Des solutions simples existent, que ce soit via Apache, NGINX ou des services comme Cloudflare.

Méthodes fiables pour identifier les domaines à autoriser

La principale difficulté dans la protection contre le hotlinking est d’identifier tous les “bons” referers (Google, réseaux sociaux, agrégateurs de contenu légitimes, CDN, etc.) pour éviter de bloquer du trafic utile ou de nuire au SEO.

🔍 1. Analyser les logs serveur (Apache ou NGINX)

- Les logs contiennent le champ Referer qui indique quelle URL ou domaine a tenté de charger une image.

- Vous pouvez extraire ces referers avec un simple script shell ou une commande grep, awk, cut.

Exemple (Apache) :

cat /var/log/apache2/access.log | grep ".jpg" | awk '{print $11}' | sort | uniq -c | sort -nrCela vous donne la liste des domaines qui utilisent vos images, classés par fréquence. Vous pouvez ensuite les évaluer un par un.

2. Utiliser les outils d’analyse CDN (Cloudflare, etc.)

- Cloudflare propose des logs d’accès et analytics montrant les referers les plus fréquents.

- Allez dans Traffic > Logs ou Web Analytics > Referers pour consulter les domaines qui accèdent à vos ressources.

3. Configurer un outil d’analyse personnalisée (Matomo, Google Analytics, etc.)

- Configurez un événement de suivi lorsqu’un fichier image ou une ressource est appelée.

- Ajoutez un script léger côté serveur pour enregistrer les referers externes, uniquement pour certains fichiers (ex : .jpg, .png, .webp).

4. Lister les principaux referers standards à autoriser

Voici une liste de base que vous pouvez adapter, incluant moteurs de recherche et réseaux sociaux majeurs :

| Plateforme | Domaine à autoriser |

|---|---|

| Google Search & Images | *.google.com, *.googleusercontent.com |

| Bing | *.bing.com |

| Yahoo | *.yahoo.com |

| *.facebook.com, *.fbcdn.net | |

| *.instagram.com, *.cdninstagram.com | |

| Twitter/X | *.twitter.com, *.twimg.com |

| *.pinterest.com | |

| *.linkedin.com, *.licdn.com | |

| *.reddit.com, *.redd.it | |

| *.whatsapp.net | |

| Telegram | *.t.me, *.telegram.org |

Cette liste est un point de départ, mais doit être vérifiée par analyse réelle de vos accès.

Astuce : générer automatiquement une whitelist

Vous pouvez automatiser l’analyse de logs pour créer une whitelist dynamique des referers valides (à valider manuellement pour les plus petits).

Conclusion

Le hotlinking d’image ou de fichier peut sembler anodin, mais c’est une menace silencieuse pour votre site web. Grâce à des solutions simples et efficaces, vous pouvez reprendre le contrôle de vos médias, préserver vos performances et protéger votre référencement naturel.

A lire également : Gzip ou Brotli : quelle compression choisir pour ses services Web ?

Pour ne rien rater, abonnez-vous à Cosmo Games sur Google News et suivez-nous sur X (ex Twitter) en particulier pour les bons plans en direct. Vos commentaires enrichissent nos articles, alors n'hésitez pas à réagir ! Un partage sur les réseaux nous aide énormément. Merci pour votre soutien !