Sécuriser l’IA agentique : l’écosystème MCP et smolagents face au chaos du terminal (2026)

L’audit des défaillances de Claude Code et de GPT-5.3 Codex a mis en évidence une limite structurelle : accorder un accès direct au shell à un modèle probabiliste augmente mécaniquement l’exposition aux erreurs d’exécution. Il ne s’agit plus seulement d’optimisation, mais de gestion du risque opérationnel.

En 2026, l’industrie ne renonce pas à la performance, notamment sur les contextes longs et la cohérence multi-étapes, mais elle reconnaît que la puissance seule ne suffit pas. Pour dépasser les approches expérimentales du “terminal-first”, deux briques architecturales émergent : le Model Context Protocol (MCP) et le framework smolagents. Ensemble, ils structurent une IA mieux gouvernée, plus isolée et compatible avec des exigences DevOps réelles.

Si vous souhaitez comprendre comment ces limites s’inscrivent dans une transformation plus large du développement logiciel, notre dossier Agents IA de codage : la réalité du terrain au-delà des benchmarks propose une vision d’ensemble structurée et factuelle.

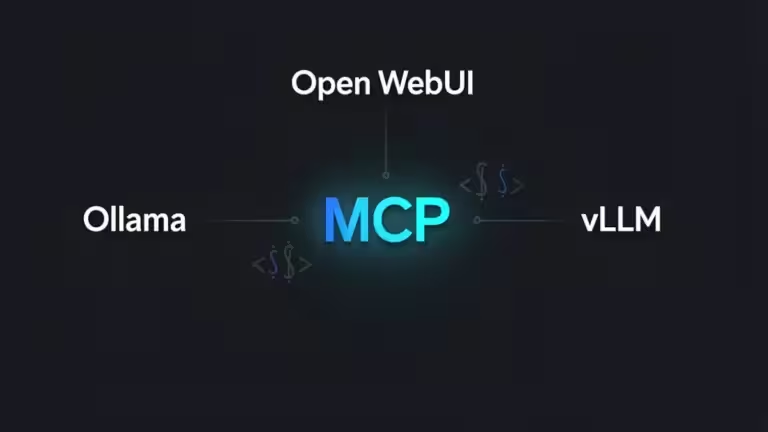

1. Le Model Context Protocol (MCP) : instaurer un langage diplomatique

Imaginé par Anthropic, le Model Context Protocol (MCP) agit comme un traducteur universel et sécurisé entre l’intelligence artificielle et vos données. Plutôt que de laisser l’agent explorer votre système à l’aveugle, le MCP impose un cadre de dialogue strict.

1.1 De l’improvisation à la découverte dynamique

Jusqu’à présent, le function calling classique obligeait les développeurs à définir chaque outil manuellement dans le prompt, une méthode statique et fragile. Avec le MCP, nous passons à une découverte dynamique des outils lors de l’exécution.

L’agent ne possède plus de droits « administrateur » par défaut. Il interroge le serveur MCP pour savoir ce qu’il est autorisé à faire à l’instant T. Cette approche transforme l’IA, d’un intrus potentiel en un collaborateur dont on a soigneusement limité le périmètre d’action.

1.2 Le triomphe du moindre privilège

Dans ce nouvel écosystème, un serveur MCP peut être configuré pour n’exposer que des capacités de lecture de documentation ou d’interrogation de base de données. L’accès direct au système hôte est banni.

Chaque interaction devient typée, déclarée et surtout auditable. Ce découplage ne se contente pas de réduire la surface d’attaque ; il crée une isolation logique. Si un outil rencontre une erreur, le crash reste confiné à sa fonction, évitant ainsi la corruption de l’agent complet ou, pire, du projet en cours. On ne parle plus d’un bloc monolithique, mais d’une architecture segmentée et pluggable.

2. smolagents : l’art de l’exécution sous haute surveillance

Si le MCP définit le périmètre des outils accessibles à un agent, le framework smolagents de Hugging Face structure la manière dont il exécute ses actions. Sa philosophie marque une évolution : plutôt que de produire uniquement du texte ou du JSON décrivant une action, les agents génèrent et exécutent du code (principalement Python dans l’implémentation actuelle) dans un environnement contrôlé.

2.1 Le CodeAgent : l’intelligence scriptée

Le paradigme du CodeAgent modifie l’approche classique. Au lieu de laisser l’IA improviser des commandes shell parfois fragiles, smolagents privilégie la génération de scripts explicites.

Cette méthode permet une manipulation plus granulaire des données : l’agent peut écrire un script ciblé pour lire ou modifier une portion précise d’un fichier, plutôt que de réécrire son contenu en bloc. Associée à un environnement isolé (Docker, E2B, etc.), cette approche réduit significativement les risques d’erreurs destructrices. Cela permet d’éviter des commandes shell hasardeuses, comme le pattern CAT observé chez Codex.

2.2 Le sandboxing : construire une cage dorée

La sécurité de smolagents repose sur un principe de précaution. Pour éviter toute exécution de code malveillant (RCE), le framework déploie plusieurs boucliers :

- Restrictions d’import : L’agent ne peut utiliser qu’une liste blanche de modules autorisés.

- Environnements isolés : Le code ne tourne jamais sur votre machine. La documentation officielle recommande l’usage de conteneurs Docker ou de solutions comme E2B pour garantir une étanchéité totale.

Cette isolation transforme le terminal, autrefois zone de danger, en un laboratoire sécurisé où chaque commande est un test sans conséquence pour l’hôte.

3. La convergence : vers une architecture de confiance

Dans la pratique, le MCP et smolagents ne sont pas des rivaux, mais les deux faces d’une même pièce. L’un sécurise l’accès aux ressources, l’autre sécurise l’exécution des actions.

3.1 L’orchestration hybride en production

En 2026, les architectures les plus robustes reposent sur un triptyque précis :

- La Gouvernance (MCP) : L’agent interroge un serveur Model Context Protocol pour récupérer des schémas de données ou des accès à des APIs tierces sans jamais obtenir de clés secrètes en clair.

- L’Isolation (smolagents) : Les données récupérées sont traitées par un CodeAgent qui génère un script Python (principalement), exécuté dans une sandbox E2B ou Docker.

- La Supervision (HITL) : Le framework impose une pause systématique avant toute action destructive, permettant à l’humain de valider le plan de l’agent.

Cette structure résout le problème de la « Ghost Execution » (execution fantôme) observée lors des incidents de désynchronisation de Codex. L’IA ne peut plus agir dans l’ombre du terminal, chaque intention est tracée et chaque exécution est confinée.

3.2 Le nouveau rôle du développeur : de l’auteur à l’auditeur

L’adoption massive de ces protocoles transforme radicalement le quotidien. Comme le souligne l’analyse de SemiAnalysis sur l’inflexion Claude Code, nous passons d’une ère où le développeur écrit du code à une ère où il orchestre des flux d’intelligence.

Le développeur devient un garant de la politique de sécurité. Son expertise ne se mesure plus à sa vitesse de frappe, mais à sa capacité à configurer des serveurs MCP granulaires et à auditer les logs d’exécution des agents. C’est une transition technologique majeure : l’IA devient une nouvelle couche d’orchestration) au-dessus du code applicatif traditionnel.

Conclusion : l’avènement de l’IA « zero trust »

L’ère du shell ouvert sans garde-fou a montré ses limites techniques et sécuritaires. L’évolution actuelle prouve que la fiabilité est devenue une métrique plus précieuse que la simple performance brute des modèles.

Le MCP apporte la diplomatie et la gouvernance, smolagents apporte la cage et l’isolation. Ensemble, ils déplacent le débat : l’enjeu n’est plus seulement de savoir si l’IA sait coder, mais de définir dans quel cadre sécurisé nous acceptons de la laisser agir.

Dans notre prochain article, nous passerons de la théorie à la pratique avec un guide pratique pour les développeurs assistés par IA souhaitant garder le contrôle de leur production : comment orchestrer ces briques pour garder un contrôle total sur votre production sans sacrifier la rapidité de livraison.

Pour ne rien rater, abonnez-vous à Cosmo Games sur Google News et suivez-nous sur X (ex Twitter) en particulier pour les bons plans en direct. Vos commentaires enrichissent nos articles, alors n'hésitez pas à réagir ! Un partage sur les réseaux nous aide énormément. Merci pour votre soutien !