Les groupes de hackers étatiques : qui sont-ils et quels sont leurs objectifs ?

Les groupes de hackers étatiques, également appelés groupes de cyberespionnage ou menaces persistantes avancées (APT), sont des entités soutenues par des gouvernements nationaux.

Leur objectif principal est de mener des cyberattaques sophistiquées pour atteindre des buts politiques, économiques ou militaires. Ces groupes étatiques de hackers opèrent souvent dans l’ombre, utilisant des techniques avancées pour infiltrer des réseaux informatiques, exfiltrer des informations sensibles ou déstabiliser un pays.

Comme l’a montré l’affrontement numérique sur les réseaux électrique en 2019, les cyberattaques ont des conséquences dans le monde physique sur des structures essentiels à l’économie, mais également à la défense. Les méthodes de désinformations et d’influence du Kremlin ont montré ces dernières années l’efficacité de ces techniques.

A lire : Les différentes catégories de logiciels malveillants (Malware)

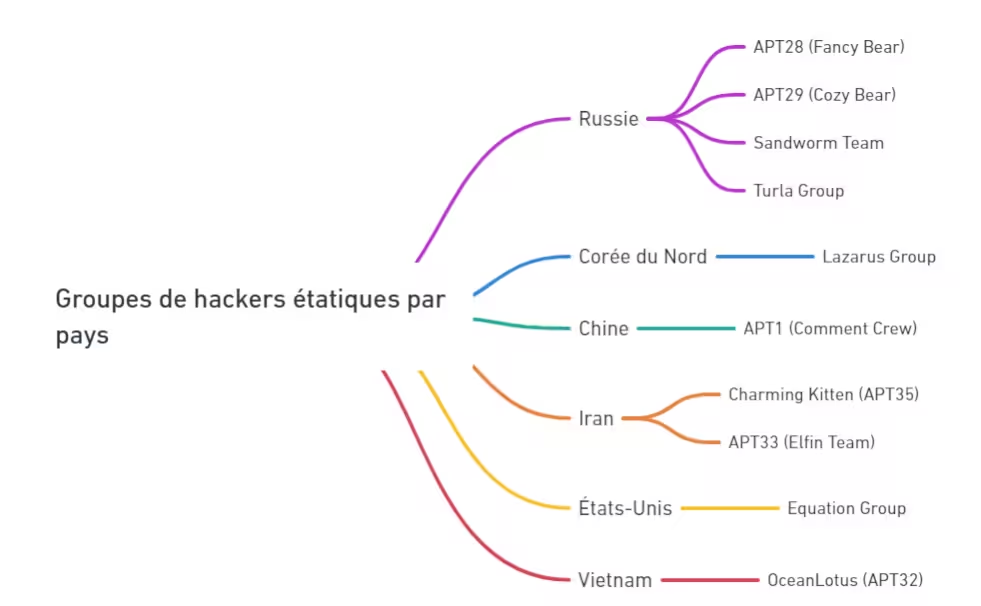

Les principaux groupes de hackers étatiques et leurs objectifs :

Cette liste n’est pas exhaustive, car de nombreux groupes de hackers, qu’ils soient étatiques ou indépendants, existent. Il est souvent long et complexe de lier certains de ces groupes à un État spécifique.

Certaines actions restent non attribuées à un groupe par manque d’éléments probants. Enfin, il est également difficile de déterminer qui se cache derrière les petits groupes, d’autant que certains opèrent avec une grande discrétion.

A lire : Pourquoi les noms de groupes de hacker APT ont le même formalisme ?

APT28 (Fancy Bear)

APT28, également connu sous les noms de Fancy Bear, Sofacy Group ou STRONTIUM, est un groupe de cyberespionnage attribué au service de renseignement militaire russe, le GRU. Actif depuis au moins 2004, ce groupe de hackers étatique est réputé pour cibler des organisations gouvernementales, militaires et des médias à travers le monde (Wikipedia).

En 2016, APT28 a été impliqué dans le piratage du Comité national démocrate (DNC) aux États-Unis, accédant à des courriels et des documents internes, influençant ainsi le processus électoral américain (CrowdStrike).

En 2017, le groupe a mené une attaque contre le Bundestag allemand, compromettant les systèmes informatiques du parlement et exfiltrant des données sensibles (Radware).

Selon un rapport de l’Agence nationale de la sécurité des systèmes d’information (ANSSI) en 2023, APT28 a exploité des vulnérabilités dans des logiciels couramment utilisés pour mener des campagnes de phishing sophistiquées, ciblant des entités françaises (IT-Connect).

En 2024, le groupe a été accusé de cyberattaques contre des infrastructures critiques en Pologne, utilisant des logiciels malveillants pour infiltrer des réseaux gouvernementaux (Reuters).

Ces sources fournissent une compréhension approfondie des activités, des cibles et des méthodes opératoires d’APT28, mettant en lumière sa sophistication et son impact dans le domaine de la cybersécurité mondiale.

Source : Rapport de FireEye sur APT28

APT29 (Cozy Bear)

APT29, également connu sous les noms de Cozy Bear, The Dukes ou Midnight Blizzard, est un groupe étatique de cyberespionnage attribué au Service de renseignement extérieur russe (SVR). Actif depuis au moins 2008, il cible principalement des entités gouvernementales, des organisations internationales et des entreprises privées dans le but de collecter des informations sensibles (MITRE ATT&CK).

En 2015, le groupe de hacker étatique APT29 a été impliqué dans le piratage du Comité national démocrate (DNC) aux États-Unis, accédant à des communications internes et à des données confidentielles (MITRE ATT&CK).

En 2020, le groupe de hackers a mené une attaque sophistiquée via la chaîne d’approvisionnement en compromettant le logiciel de gestion informatique SolarWinds. Cette opération a permis aux attaquants d’infiltrer les réseaux de milliers d’organisations à travers le monde, y compris des agences gouvernementales américaines (MITRE ATT&CK).

Selon le Centre national de cybersécurité du Royaume-Uni, APT29 a également ciblé des organisations impliquées dans le développement de vaccins contre la COVID-19, démontrant son intérêt pour des informations médicales sensibles (MITRE ATT&CK).

En 2024, le National Security Agency (NSA) des États-Unis a publié un rapport détaillant les tactiques récentes d’APT29, notamment l’utilisation de services cloud pour dissimuler ses activités malveillantes et contourner les mesures de sécurité traditionnelles (NSA).

Ces sources fournissent une compréhension approfondie des activités, des cibles et des méthodes opératoires d’APT29, mettant en lumière sa sophistication et son impact dans le domaine de la cybersécurité mondiale.

Source : Rapport du Centre national de cybersécurité du Royaume-Uni

Lazarus Group

Le Groupe Lazarus est un collectif étatique de cyberespionnage et de cybercriminalité attribué à la Corée du Nord. Actif depuis au moins 2009, il est réputé pour des attaques sophistiquées visant des institutions financières, des entreprises et des gouvernements à travers le monde (MITRE ATT&CK).

En 2014, le Groupe Lazarus a été identifié comme responsable de l’attaque contre Sony Pictures Entertainment, causant des dommages significatifs aux systèmes de l’entreprise et divulguant des informations sensibles (AP News).

En 2017, le groupe étatique a été lié à la propagation du ransomware WannaCry, qui a affecté des centaines de milliers d’ordinateurs dans plus de 150 pays, perturbant des services essentiels et causant des pertes financières considérables (Le Monde).

Selon un rapport de Kaspersky Lab, le Groupe Lazarus a diversifié ses activités en créant des sous-groupes spécialisés, tels que BlueNoroff, focalisé sur les attaques financières, et Andariel, ciblant les entreprises sud-coréennes (AP News).

Le Groupe Lazarus est également connu pour ses attaques contre des plateformes de cryptomonnaies, visant à générer des revenus pour le régime nord-coréen. Ces opérations illustrent la capacité du groupe à adapter ses méthodes et ses cibles en fonction des opportunités économiques et des objectifs stratégiques (CSO Online).

Ces sources fournissent une compréhension approfondie des activités, des cibles et des méthodes opératoires du Groupe Lazarus, mettant en lumière sa sophistication et son impact dans le domaine de la cybersécurité mondiale.

Source : Rapport de Kaspersky sur le Lazarus Group

APT1 (Comment Crew)

APT1, également connu sous les noms de Comment Crew ou Comment Panda, est un groupe de hackers et de cyberespionnage chinois attribué à l’Unité 61398 de l’Armée populaire de libération (APL) de Chine. Ce collectif est réputé pour ses campagnes de cyberespionnage à grande échelle, ciblant principalement des entreprises et des organisations gouvernementales occidentales (Wikipedia).

En 2013, la société de cybersécurité Mandiant a publié un rapport détaillé exposant les activités d’APT1. Ce document révélait que le groupe avait compromis des réseaux de plus de 140 organisations à travers le monde, volant des centaines de téraoctets de données sensibles. Le rapport fournissait également des preuves liant directement APT1 à l’Unité 61398 de l’APL, située à Shanghai (Mandiant Report).

Selon le Council on Foreign Relations, APT1 est actif depuis au moins 2006 et a ciblé des secteurs variés tels que l’aérospatiale, les télécommunications, l’énergie et les technologies de l’information. Le groupe utilise des techniques sophistiquées, notamment des attaques par hameçonnage (phishing) et des malwares personnalisés, pour infiltrer les réseaux de ses cibles et exfiltrer des informations confidentielles (Council on Foreign Relations).

En 2014, le département de la Justice des États-Unis a inculpé cinq officiers de l’Unité 61398 pour des accusations de cyberespionnage économique, affirmant qu’ils avaient volé des secrets commerciaux et des informations sensibles à des entreprises américaines. Cette action marquait la première fois que des États-Unis accusaient publiquement des agents d’un gouvernement étranger de cyberespionnage économique (Wikipedia).

En 2018, des chercheurs en cybersécurité ont observé une résurgence de malwares associés à APT1, suggérant que le groupe ou des entités utilisant ses outils continuaient leurs activités malveillantes. Cette réapparition mettait en évidence la persistance et l’adaptabilité des menaces posées par de tels groupes de cyberespionnage (Wired).

Ces sources fournissent une compréhension approfondie des activités, des cibles et des méthodes opératoires d’APT1, mettant en lumière sa sophistication et son impact dans le domaine de la cybersécurité mondiale.

Source : Rapport de Mandiant sur APT1

Charming Kitten

Charming Kitten, également connu sous les noms de APT35, Phosphorus ou TA453, est un groupe étatique de hackers iranien et de cyberespionnage actif depuis au moins 2013. Ce collectif est réputé pour cibler des organisations gouvernementales, des institutions académiques, des défenseurs des droits humains et des individus liés aux affaires du Moyen-Orient (Avertium).

En septembre 2022, les chercheurs en cybersécurité de Proofpoint ont publié de nouveaux renseignements sur les activités du groupe TA453, également connu sous le nom de Charming Kitten. Le rapport indique que le groupe a été observé ciblant des individus spécialisés dans l’analyse des affaires du Moyen-Orient, en utilisant des techniques d’ingénierie sociale sophistiquées pour compromettre leurs cibles (UnderNews).

En mai 2024, Mandiant et Google Cloud ont révélé que Charming Kitten avait mené une campagne de social engineering en se faisant passer pour des journalistes et des activistes des droits humains. Cette stratégie visait à voler des identifiants et à accéder aux environnements cloud des victimes, démontrant l’évolution constante des tactiques du groupe (CyberScoop).

Le 23 août 2024, Le Monde a rapporté que les hackers iraniens des gardiens de la révolution, dont Charming Kitten, intensifiaient leurs opérations en ciblant les campagnes présidentielles américaines et des personnalités israéliennes. Ces actions comprenaient des vols de données et des tentatives de piratage, illustrant l’implication du groupe dans des opérations de cyberespionnage à grande échelle (Le Monde).

En novembre 2023, le Bundesamt für Verfassungsschutz (BfV), l’agence allemande de protection de la Constitution, a averti que Charming Kitten ciblait des dissidents iraniens en Allemagne. Le BfV a souligné que le groupe utilisait des techniques d’ingénierie sociale sophistiquées pour accéder aux informations personnelles de ses cibles, mettant en lumière la portée internationale de ses opérations (DW).

Ces sources fournissent une compréhension approfondie des activités, des cibles et des méthodes opératoires de Charming Kitten, mettant en lumière sa sophistication et son adaptabilité dans le paysage de la cybermenace mondiale.

Source : Rapport de Microsoft sur les activités de Charming Kitten, CheckPoint, Google, Volexity, darkreading

APT33 (Elfin Team)

APT33, également connu sous les noms de Elfin Team, Refined Kitten, Magnallium ou Holmium, est un groupe de cyberespionnage attribué à l’Iran. Actif depuis au moins 2013, il cible principalement les secteurs de l’aéronautique, de l’énergie et de la pétrochimie, notamment aux États-Unis, en Arabie saoudite et en Corée du Sud (MITRE ATT&CK).

En 2017, FireEye a publié un rapport détaillant les activités d’APT33, soulignant son utilisation de techniques de spear-phishing pour compromettre des organisations dans les secteurs mentionnés (Booz Allen).

En 2019, Symantec a observé une intensification des activités d’APT33, avec des attaques ciblant des entreprises américaines et saoudiennes, utilisant des malwares tels que DropShot et ShapeShift (Wikipedia).

Selon le Centre national de cybersécurité du Royaume-Uni, APT33 a également été impliqué dans des campagnes de cyberespionnage visant des organisations gouvernementales et des infrastructures critiques, démontrant une capacité à mener des opérations sophistiquées (MITRE ATT&CK).

En 2024, Microsoft a signalé qu’APT33 avait adopté de nouvelles tactiques, notamment l’utilisation de malwares personnalisés et l’exploitation de vulnérabilités zero-day pour infiltrer des réseaux cibles, illustrant une évolution constante de ses méthodes (Unit 42 – Palo Alto Networks).

Ces sources fournissent une compréhension approfondie des activités, des cibles et des méthodes opératoires d’APT33, mettant en lumière sa sophistication et son impact dans le domaine de la cybersécurité mondiale.

Sandworm Team

Le Sandworm Team, également connu sous les noms de ELECTRUM, Telebots, BlackEnergy, et IRIDIUM, est un groupe de cyberespionnage et de sabotage attribué à la Direction principale du renseignement de l’état-major général russe (GRU). Actif depuis au moins 2009, ce collectif est responsable de plusieurs cyberattaques notables, notamment contre des infrastructures critiques en Ukraine et ailleurs (MITRE ATT&CK).

En 2017, le Sandworm Team a été identifié comme l’auteur de l’attaque NotPetya, un malware destructeur qui a paralysé des entreprises et des infrastructures à travers le monde, causant des milliards de dollars de dommages (L’Informaticien).

En 2022, le groupe a mené une attaque sophistiquée contre le réseau électrique ukrainien, utilisant une combinaison de malwares tels que GOGETTER, Neo-REGEORG et CaddyWiper, ainsi que des techniques de « living off the land » pour accéder aux systèmes de contrôle industriel (ICS) (MITRE ATT&CK).

Selon un rapport de Mandiant publié en avril 2024, le Sandworm Team, désormais classé comme « menace persistante avancée » et renommé APT44, a élargi son champ d’action au-delà de l’Ukraine, menant des opérations d’espionnage et de sabotage dans des régions d’intérêt stratégique pour la Russie, notamment en Amérique du Nord, en Europe et au Moyen-Orient.

Le Sandworm Team est également connu pour ses tentatives d’ingérence dans les processus démocratiques, ciblant des institutions électorales occidentales, y compris celles des pays membres actuels et futurs de l’OTAN. Le groupe a tenté d’interférer avec des processus démocratiques en divulguant des informations politiquement sensibles et en déployant des logiciels malveillants pour accéder aux systèmes électoraux (Europe1).

Ces sources fournissent une compréhension approfondie des activités, des cibles et des méthodes opératoires du Sandworm Team, mettant en lumière sa sophistication et son adaptabilité dans le paysage de la cybermenace mondiale.

Equation Group

L’Equation Group est un collectif de cyberespionnage de haut niveau, souvent associé à la National Security Agency (NSA) des États-Unis. Ce groupe est réputé pour ses techniques sophistiquées et ses opérations de longue durée, ciblant divers secteurs à travers le monde (Wikipedia).

En 2015, Kaspersky Lab a publié un rapport détaillant les activités de l’Equation Group, le qualifiant de « groupe de cyberattaque le plus sophistiqué au monde ». Le rapport souligne l’utilisation par le groupe de malwares capables de reprogrammer le firmware des disques durs, rendant les infections extrêmement difficiles à détecter et à éradiquer (Wikipedia).

Selon le Council on Foreign Relations, l’Equation Group est actif depuis au moins 2001 et a infecté environ 500 systèmes dans au moins 42 pays. Les cibles incluent des organisations gouvernementales, des institutions diplomatiques, des entreprises du secteur de l’énergie et des médias (Council on Foreign Relations).

En 2016, un groupe de hackers nommé « The Shadow Brokers » a divulgué des outils et des exploits attribués à l’Equation Group, révélant des informations sur les méthodes et les capacités du groupe. Cette fuite a mis en lumière des exploits tels que « EternalBlue », qui a ensuite été utilisé dans des attaques mondiales, notamment le ransomware WannaCry (Wikipedia).

Le Centre européen de ressources sur les incidents cybernétiques (EuRepoC) a publié un profil détaillé de l’Equation Group, soulignant ses liens avec la NSA et son rôle présumé dans le développement de malwares tels que Stuxnet et Flame. Le rapport met en évidence l’utilisation par le groupe de vulnérabilités zero-day et de techniques avancées pour infiltrer des systèmes informatiques sensibles (EuRepoC).

Ces sources fournissent une compréhension approfondie des activités, des cibles et des méthodes opératoires de l’Equation Group, mettant en lumière sa sophistication et son impact dans le domaine de la cybersécurité mondiale.

Turla Group (Waterbug/Krypton)

Le groupe Turla, également connu sous les noms de Waterbug ou Krypton, est un collectif de cyberespionnage attribué au Service fédéral de sécurité russe (FSB). Actif depuis au moins 2004, il a compromis des victimes dans plus de 50 pays, ciblant des secteurs tels que les gouvernements, les ambassades, les militaires, l’éducation, la recherche et les entreprises pharmaceutiques. Turla est reconnu pour mener des campagnes de spear-phishing et des attaques par point d’eau, utilisant des outils et des malwares développés en interne, tels que Uroburos (MITRE ATT&CK).

En 2019, le Centre national de cybersécurité du Royaume-Uni (NCSC) et l’Agence de sécurité nationale américaine (NSA) ont publié un avis conjoint révélant que Turla avait compromis l’infrastructure d’un groupe APT iranien pour mener ses propres opérations, élargissant ainsi sa portée géographique et compliquant l’attribution des attaques (NCSC).

Selon un rapport de Trend Micro, Turla a mené des campagnes sophistiquées au fil des ans, utilisant des techniques telles que le spear-phishing, les attaques par point d’eau et l’exploitation de vulnérabilités zero-day. Le groupe de hackers étatique a également développé des outils personnalisés, notamment des backdoors comme Carbon et Kazuar, pour maintenir un accès persistant aux réseaux compromis.

En 2020, SecurityWeek a rapporté que Turla avait utilisé un nouveau backdoor, nommé Crutch, pour exfiltrer des documents sensibles vers des comptes Dropbox contrôlés par les attaquants. Cette découverte souligne la capacité du groupe à développer et déployer des malwares innovants pour atteindre ses objectifs d’espionnage.

Pour une analyse approfondie des tactiques, techniques et procédures (TTP) de Turla, la base de données MITRE ATT&CK fournit des informations détaillées sur les méthodes employées par le groupe, offrant une ressource précieuse pour les professionnels de la cybersécurité cherchant à comprendre et à se défendre contre ces menaces.

Ces sources offrent une compréhension complète des activités, des cibles et des méthodes opératoires du groupe Turla, mettant en lumière sa sophistication et son adaptabilité dans le paysage de la cybermenace mondiale.

OceanLotus (APT32)

Associé au Vietnam, ce groupe cible des entreprises privées, des gouvernements et des journalistes, principalement en Asie du Sud-Est, pour collecter des renseignements politiques et économiques.

OceanLotus, également connu sous les noms d’APT32, SeaLotus ou APT-C-00, est un groupe de cyberespionnage présumé basé au Vietnam et actif depuis au moins 2014. Ce collectif cible divers secteurs, notamment les entreprises privées, les gouvernements, les dissidents et les journalistes, avec une focalisation particulière sur les pays d’Asie du Sud-Est tels que le Vietnam, les Philippines, le Laos et le Cambodge. (MITRE ATT&CK®)

Sources fiables sur OceanLotus (APT32) :

- MITRE ATT&CK® : Cette base de données fournit une analyse détaillée des tactiques, techniques et procédures (TTP) d’OceanLotus, offrant une compréhension approfondie de ses méthodes d’attaque. (MITRE ATT&CK®)

- ESET : En mars 2018, ESET a publié un rapport détaillant les activités malveillantes d’OceanLotus en Asie, mettant en lumière les techniques utilisées pour convaincre les utilisateurs d’exécuter des backdoors et éviter la détection.

- FireEye : En mai 2017, FireEye a publié un rapport sur APT32, soulignant ses intrusions dans des entreprises privées de divers secteurs et ses liens présumés avec les intérêts de l’État vietnamien.

- BlackBerry : En octobre 2018, BlackBerry a publié un rapport intitulé « The SpyRATs of OceanLotus », analysant les backdoors personnalisés déployés par le groupe et leurs techniques d’obfuscation.

- PortSwigger : En mai 2019, PortSwigger a publié un article détaillant les techniques d’obfuscation utilisées par APT32 et les méthodes employées pour cibler les entreprises d’Asie du Sud-Est.

Ces sources offrent des analyses approfondies des opérations d’OceanLotus, fournissant une compréhension claire de ses objectifs, de ses cibles et de ses méthodes opératoires.

Les objectifs des groupes de hackers étatiques

Depuis les années 2000, le nombre de groupes de hackers étatiques n’a cessé de croitre. Avec les conflits géopolitiques, les groupes de hackers indépendants ont trouvé une forme d’impunité, les coopérations judiciaires ne fonctionnant plus lors des conflits. Tout ceci a conduit à une forte augmentation des menaces.

Les groupes étatiques de hackers ont plusieurs objectifs :

- Espionnage : Collecter des informations sensibles sur des gouvernements, des entreprises ou des individus pour obtenir un avantage stratégique.

- Sabotage : Perturber ou détruire des infrastructures critiques, telles que des réseaux électriques, des systèmes de transport ou des installations industrielles.

- Influence politique : Interférer dans des processus électoraux, diffuser de la désinformation ou manipuler l’opinion publique pour servir des intérêts nationaux.

- Avantages économiques : Voler des secrets commerciaux, des propriétés intellectuelles ou des technologies pour renforcer la compétitivité économique d’un pays.

Les tensions géopolitiques exacerbent ces activités, car les États utilisent le cyberespace comme un champ de bataille pour mener des opérations offensives tout en niant leur implication directe.

La complexité et la sophistication de ces attaques rendent la détection et l’attribution difficiles, posant des défis majeurs pour la cybersécurité mondiale. D’autant plus qu’il existe aujourd’hui des groupes de hacker qui revendent leurs services à des états, les mercenaires du cyberespace !

Pour ne rien rater, abonnez-vous à Cosmo Games sur Google News et suivez-nous sur X (ex Twitter) en particulier pour les bons plans en direct. Vos commentaires enrichissent nos articles, alors n'hésitez pas à réagir ! Un partage sur les réseaux nous aide énormément. Merci pour votre soutien !