Comment protéger ses données personnelles en ligne ?

À l’ère du numérique, la protection des données personnelles est une préoccupation majeure pour quiconque utilise Internet. La sécurité en ligne est essentielle pour préserver sa vie privée et éviter les cybermenaces.

Les risques de fuite de données personnelles en ligne sont nombreux et peuvent avoir des conséquences graves. Lorsqu’une fuite de données se produit, des informations sensibles comme les mots de passe, les adresses e-mail, les numéros de carte bancaire ou encore des données médicales peuvent être compromises.

Les cybercriminels exploitent souvent ces données pour commettre des fraudes, usurper des identités ou même revendre ces informations sur le dark web à d’autres criminels. Une fuite de données expose également les utilisateurs à des tentatives de phishing et à des campagnes de spam ciblées, ce qui peut conduire à d’autres incidents de sécurité.

Outre les répercussions financières et le vol d’identité, les fuites de données peuvent aussi entacher la réputation d’une entreprise ou d’un individu, créant une perte de confiance de la part des clients ou des contacts. Ainsi, protéger ses informations personnelles en ligne devient essentiel pour se prémunir contre ces menaces et limiter les risques de divulgation non autorisée.

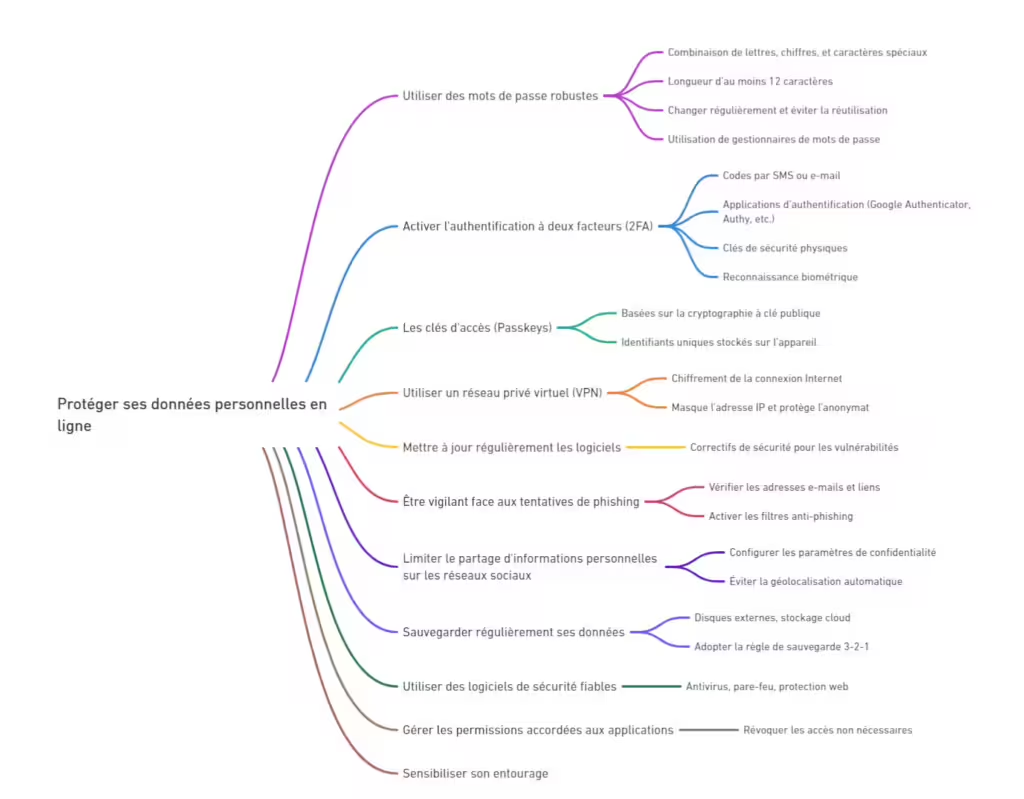

Voici des conseils pratiques pour sécuriser vos comptes et protéger vos informations personnelles.

A lire : Quelles sont les bonnes pratiques en cybersécurité ?

1. Utiliser des mots de passe robustes

Un mot de passe fort est la première ligne de défense contre les intrusions. Pour créer un mot de passe sécurisé :

- Utilisez une combinaison de lettres majuscules et minuscules, de chiffres et de caractères spéciaux.

- Évitez les informations personnelles évidentes comme votre nom ou date de naissance.

- Optez pour une longueur minimale de 12 caractères.

- Changez régulièrement vos mots de passe et ne les réutilisez pas sur plusieurs sites ou compte.

Pour gérer efficacement vos mots de passe, envisagez l’utilisation d’un gestionnaire de mots de passe sécurisé. Google Chrome intégre une fonctionnalité pour vous avertir lorsque vos mots de passe ont été volés.

2. Activer l’authentification à deux facteurs (2FA)

L’authentification à deux facteurs (2FA) est une méthode de sécurité qui ajoute une couche de protection supplémentaire à vos comptes en ligne. En plus de votre mot de passe, elle exige une deuxième vérification pour confirmer votre identité, rendant l’accès à vos comptes beaucoup plus difficile pour les cybercriminels.

Avec la 2FA, même si un pirate parvient à obtenir votre mot de passe, il lui manquera encore un second facteur pour accéder à votre compte. Cette méthode est particulièrement efficace pour protéger les données personnelles et les informations sensibles.

Exemples de méthodes d’authentification à deux facteurs

- Codes de vérification par SMS ou e-mail

Après avoir entré votre mot de passe, un code temporaire vous est envoyé par SMS ou e-mail. Vous devez saisir ce code pour compléter la connexion. Bien que pratique, cette méthode peut être vulnérable aux attaques par interception (comme le SIM swapping pour les SMS). - Applications d’authentification

Les applications comme Google Authenticator, Authy ou Microsoft Authenticator génèrent un code de sécurité temporaire toutes les 30 secondes. Ce code doit être saisi pour valider l’accès. Contrairement aux SMS, cette méthode est plus sécurisée, car elle ne dépend pas de la réception réseau et est moins sujette aux interceptions.

Voici la liste des applications d’authentificcation les plus utilisées : - Clés de sécurité physiques (U2F)

Les clés de sécurité, comme celles proposées par YubiKey ou Google Titan, sont des dispositifs physiques que vous connectez à votre appareil (via USB ou NFC). Elles authentifient l’accès d’un simple clic et offrent une sécurité maximale, car elles ne peuvent pas être compromises à distance. Cette option est particulièrement recommandée pour les comptes sensibles comme les services bancaires en ligne. - Reconnaissance biométrique

Certaines plateformes permettent d’utiliser l’empreinte digitale ou la reconnaissance faciale comme deuxième facteur d’authentification. Cette méthode est simple et sécurisée, à condition que votre appareil soit compatible.

Conseils pour une utilisation optimale de l’authentification à deux facteurs :

- Activer la 2FA sur tous vos comptes importants : Utilisez la 2FA sur vos comptes bancaires, de messagerie, réseaux sociaux et tout autre service où vous stockez des informations personnelles ou sensibles.

- Privilégier les applications d’authentification ou les clés de sécurité : Bien que les SMS soient une méthode courante, les applications d’authentification et les clés de sécurité sont plus sûres.

- Sauvegarder les codes de récupération : Certaines plateformes fournissent des codes de secours lorsque vous activez la 2FA. Ces codes vous permettent d’accéder à votre compte si vous perdez l’accès à votre deuxième facteur (comme votre téléphone). Conservez-les dans un endroit sûr.

En adoptant l’authentification à deux facteurs, vous renforcez significativement la sécurité de vos comptes en ligne. C’est une mesure simple mais essentielle pour protéger vos données personnelles contre les tentatives de piratage.

3. Les nouvelles méthodes de protection des comptes : les clés d’accès (Passkeys)

Les clés d’accès, ou passkeys, sont une nouvelle méthode d’authentification conçue pour renforcer la sécurité de vos comptes en ligne tout en simplifiant l’expérience de connexion. Contrairement aux mots de passe classiques, souvent vulnérables aux attaques de type phishing ou au piratage par force brute, les clés d’accès sont basées sur la cryptographie à clé publique. Cela signifie qu’elles ne sont jamais directement exposées en ligne, rendant leur vol pratiquement impossible.

Concrètement, une passkey remplace les mots de passe par des identifiants uniques générés et stockés localement sur votre appareil (ordinateur, smartphone, tablette). Lors de la connexion, votre appareil utilise des clés cryptographiques pour vérifier votre identité avec le site ou le service sans que vous ayez besoin de saisir un mot de passe. Cette approche améliore la protection des données, car même si un cybercriminel tente de voler des identifiants, il n’aura pas accès à la clé privée stockée sur votre appareil.

Les passkeys sont déjà compatibles avec plusieurs navigateurs et systèmes d’exploitation modernes et deviennent une solution privilégiée pour sécuriser des comptes sensibles. En adoptant cette technologie, vous minimisez le risque de fuites de données personnelles tout en bénéficiant d’une connexion fluide et sécurisée, sans le besoin de mémoriser des mots de passe complexes. Utiliser les clés d’accès, combiné avec d’autres mesures comme l’authentification à deux facteurs, permet de renforcer encore plus votre sécurité en ligne.

4. Utiliser un réseau privé virtuel (VPN)

Un réseau privé virtuel (VPN) est un outil essentiel pour protéger vos données personnelles en ligne. Il chiffre votre connexion Internet, rendant vos activités en ligne illisibles pour les tiers, y compris les fournisseurs d’accès à Internet et les cybercriminels. De plus, en masquant votre adresse IP, un VPN préserve votre anonymat et vous permet d’accéder à des contenus géo-restreints.

Parmi les nombreux services disponibles, j’utilise personnellement NordVPN pour son tarif, sa fiabilité, sa rapidité, son vaste réseau de serveurs et ses fonctionnalités complémentaires. NordVPN offre plus de 5 800 serveurs dans 60 pays, garantissant une connexion stable et rapide, idéale pour le streaming, le téléchargement et la navigation sécurisée.

En plus des fonctionnalités de base, la plupart des VPN offre des fonctionnalités supplémentaires. Par exemple, NordVPN propose des options avancées pour renforcer votre sécurité en ligne :

- Protection Anti-menaces Pro : Cette fonctionnalité bloque les publicités intrusives, les sites web malveillants et les traqueurs, améliorant ainsi votre expérience de navigation et protégeant votre appareil contre les logiciels malveillants.

- Réseau Mesh : Idéal pour le partage sécurisé de fichiers et la création de réseaux locaux virtuels, cette option permet de connecter plusieurs appareils de manière chiffrée, facilitant la collaboration à distance.

- Serveurs Double VPN : Pour une couche de sécurité supplémentaire, cette fonctionnalité fait transiter votre trafic Internet par deux serveurs VPN distincts.

- Serveurs Onion Over VPN : Cette option combine les avantages du réseau Tor avec ceux d’un VPN, offrant une confidentialité accrue pour les utilisateurs soucieux de leur anonymat.

En intégrant un VPN comme NordVPN dans vos pratiques de sécurité en ligne, vous ajoutez une couche de protection essentielle pour vos données personnelles, tout en bénéficiant de fonctionnalités avancées qui améliorent votre expérience numérique.

A lire : Pourquoi utiliser un VPN pour le Gaming / jeux vidéo ?

5. Mettre à jour régulièrement vos logiciels

Les mises à jour régulières de vos logiciels sont cruciales pour protéger vos données personnelles. Les menaces évoluent quotidiennement : de nouvelles failles de sécurité et vulnérabilités sont découvertes en permanence, et les cybercriminels cherchent à les exploiter rapidement. Les éditeurs de logiciels et les fabricants de systèmes d’exploitation répondent à ces menaces en publiant des correctifs et des mises à jour de sécurité.

Aujourd’hui, les logiciels de protection et les antivirus sont particulièrement réactifs et peuvent proposer plusieurs mises à jour en une seule journée pour faire face aux nouvelles attaques. Cela signifie que, sans ces mises à jour, votre appareil pourrait être exposé aux dernières menaces en circulation. En activant les mises à jour automatiques, vous vous assurez de bénéficier des derniers correctifs sans avoir à y penser.

Assurez-vous de maintenir à jour non seulement votre système d’exploitation, mais aussi l’ensemble des logiciels que vous utilisez, comme les navigateurs, les applications et les antivirus, pour une protection maximale. Le navigateur Chrome est majoritairement utilisé, Google explique pourquoi il est crucial de le maintenir à jour et ce guide indique comme s’assurer que Chrome est à jour.

A lire : Microsoft – Pourquoi mettre à jour Windows est important

6. Être vigilant face aux tentatives de phishing

Le phishing est l’une des méthodes les plus courantes utilisées par les cybercriminels pour voler des informations sensibles, telles que les identifiants de connexion, les informations bancaires ou même des données personnelles plus détaillées.

Cette technique repose sur l’envoi de messages trompeurs, souvent par e-mail, SMS ou même via les réseaux sociaux, dans le but de se faire passer pour une entité de confiance (banque, service en ligne, administration publique) et d’inciter les victimes à divulguer leurs informations.

Pour se protéger efficacement contre le phishing, je vous conseille la lecture de cet article pour savoir comment détecter un mail malveillant ou frauduleux, vous y trouverez de nombreux détails utiles. Pour résumer les points d’attention, il est important de rester vigilant et de savoir reconnaître les signes d’une tentative d’arnaque :

- Vérifier l’adresse e-mail de l’expéditeur : Les e-mails de phishing proviennent souvent d’adresses qui imitent les vraies, mais avec de légères différences (par exemple, une lettre en trop ou un domaine incorrect). Assurez-vous que l’expéditeur correspond bien à l’organisation officielle.

- Ne pas cliquer directement sur les liens : Savoir reconnaitre un lien (URL) malveillant ou frauduleux peut vous éviter de nombreux problèmes. Les liens contenus dans les messages de phishing mènent généralement à des sites imitant de vrais sites web, mais conçus pour capturer vos identifiants. Passez votre souris sur le lien sans cliquer pour afficher l’URL et vérifiez qu’elle est authentique. Si vous doutez, accédez directement au site en tapant son URL dans votre navigateur. Il y a de nombreuses méthodes et outils pour identifier ce type de lien, vous trouverez plus de détails sur notre page dédié.

- Se méfier des messages alarmants ou trop beaux pour être vrais : Les tentatives de phishing jouent souvent sur l’urgence ou des offres incroyables pour inciter les victimes à agir sans réfléchir. Méfiez-vous des messages vous informant d’une « activité suspecte » sur votre compte ou d’une « offre exclusive » à saisir immédiatement.

- Utiliser l’authentification à deux facteurs : Même si vous êtes victime d’une attaque de phishing, l’authentification à deux facteurs peut empêcher les cybercriminels d’accéder à vos comptes sans le second facteur.

- Installer des filtres anti-phishing : De nombreux navigateurs et solutions de sécurité proposent des filtres pour détecter et bloquer les sites de phishing. Activez-les pour bénéficier d’une protection supplémentaire.

La vigilance est votre meilleur atout contre le phishing. En développant ces réflexes et en vous méfiant des messages suspects, vous réduisez les risques de divulguer accidentellement des informations sensibles.

7. Limiter le partage d’informations personnelles sur les réseaux sociaux

Les réseaux sociaux sont devenus une partie intégrante de notre vie quotidienne, mais ils représentent également un risque potentiel pour la protection de nos informations personnelles.

En partageant trop de détails sur soi-même, on peut devenir une cible pour les cybercriminels qui exploitent ces informations pour des tentatives d’usurpation d’identité, de phishing ou d’ingénierie sociale.

Quelques bonnes pratiques pour protéger vos informations personnelles sur les réseaux sociaux

- Limiter les informations sensibles dans les publications : Évitez de partager publiquement des détails comme votre adresse, numéro de téléphone, date de naissance complète ou votre lieu de travail. Ces informations peuvent être utilisées pour accéder à vos comptes ou pour des tentatives de fraude.

- Configurer les paramètres de confidentialité : La plupart des réseaux sociaux permettent de contrôler qui peut voir vos publications et vos informations personnelles. Adaptez vos paramètres de confidentialité pour limiter l’accès à vos contacts de confiance uniquement, plutôt qu’à des inconnus ou au public.

- Éviter la géolocalisation : Désactivez la fonction de géolocalisation automatique sur vos publications pour ne pas révéler votre emplacement en temps réel. Les informations de localisation peuvent être utilisées pour suivre vos déplacements ou connaître vos habitudes.

- Réfléchir avant de partager des photos personnelles : Publier des photos de documents, d’objets personnels ou même de votre domicile peut dévoiler plus d’informations que vous ne le pensez. Les images peuvent parfois contenir des détails sensibles en arrière-plan.

- Se méfier des demandes d’ajout de contacts inconnus : Les cybercriminels utilisent parfois de faux profils pour infiltrer votre réseau et obtenir davantage d’informations personnelles. N’acceptez les demandes d’amis ou de suivi que de personnes que vous connaissez réellement.

- Faire attention aux questionnaires et jeux interactifs : Les questionnaires et jeux populaires sur les réseaux sociaux demandent parfois des informations personnelles, comme le nom de jeune fille de votre mère, votre première école ou le nom de votre animal de compagnie. Ces réponses peuvent correspondre aux questions de sécurité de vos comptes.

En limitant la quantité et le type d’informations partagées sur les réseaux sociaux, vous réduisez votre exposition aux risques en ligne et contribuez à protéger votre vie privée. Adopter ces bonnes pratiques vous aidera à profiter des réseaux sociaux tout en préservant votre sécurité. Aujourd’hui l’empreinte numérique entre en jeu lors des recrutements professionnels, il est donc important d’en prendre soin.

8. Sauvegarder régulièrement vos données

Sauvegarder vos données est une étape essentielle pour protéger vos informations personnelles contre les pertes accidentelles, les pannes matérielles et les cyberattaques comme les ransomwares.

En effectuant des sauvegardes régulières, vous vous assurez de pouvoir récupérer vos données en cas de problème, ce qui est crucial pour préserver vos fichiers importants et maintenir la continuité de vos activités.

Quelques conseils pour mettre en place une stratégie de sauvegarde efficace

- Utiliser un disque dur externe ou une clé USB : Pour des sauvegardes rapides et accessibles, un disque dur externe est une solution simple et efficace. Cependant, pensez à déconnecter le support de votre ordinateur une fois la sauvegarde terminée pour le protéger contre les attaques en ligne.

- Envisager le stockage en ligne (cloud) : Les services de stockage en ligne comme Google Drive, Dropbox ou OneDrive offrent des options de sauvegarde sécurisées. Le cloud présente l’avantage de permettre un accès à distance à vos fichiers et protège contre les pertes matérielles, mais choisissez un service avec de bonnes garanties de sécurité.

- Mettre en place des sauvegardes automatiques : Configurez vos appareils pour effectuer des sauvegardes automatiques à intervalles réguliers. Cela garantit que vos fichiers sont toujours à jour sans que vous ayez à y penser.

- Appliquer la règle de sauvegarde 3-2-1 : Pour une sécurité maximale, adoptez la règle du 3-2-1 : faites trois copies de vos données (l’original et deux copies), stockez-les sur deux supports différents (par exemple, un disque dur externe et le cloud), et conservez une copie en dehors de votre domicile ou bureau.

- Vérifier régulièrement l’intégrité de vos sauvegardes : Une sauvegarde corrompue ou incomplète peut ne pas être utilisable en cas de besoin. Prenez le temps de vérifier périodiquement que vos sauvegardes sont accessibles et fonctionnelles.

La sauvegarde de vos données est une habitude essentielle pour minimiser les impacts des pertes de données. En suivant ces conseils, vous réduisez le risque de perdre des informations importantes et assurez une continuité de vos activités, même en cas de sinistre ou d’attaque.

Pour plus d’informations et de détails sur les bonnes pratiques concernant la sauvegarde, je vous invite à consulter ce lien. Si vous êtes sous Windows 11, il est rapide de mettre en place une sauvegarde régulière, les étapes nécessaire sont décrites sur cette page : Comment sauvegarder Windows 11 ? Backup complet sur disque ou USB

9. Utiliser des logiciels de sécurité fiables

Les logiciels de sécurité, tels que les antivirus et les pare-feu, jouent un rôle crucial dans la protection de vos données personnelles contre les menaces en ligne. Ils détectent, bloquent et éliminent les logiciels malveillants (malwares), les virus, les ransomwares et les tentatives d’intrusion, vous aidant ainsi à naviguer en toute sécurité.

Les principaux éléments à considérer pour une protection optimale

- Choisir un antivirus réputé et performant : Les antivirus modernes offrent des protections avancées au-delà de la détection de virus, incluant la surveillance des activités suspectes et la protection contre les attaques de type phishing. Optez pour un antivirus réputé et régulièrement mis à jour pour bénéficier d’une protection en temps réel contre les nouvelles menaces.

- Utiliser un pare-feu : Un pare-feu est une barrière entre votre appareil et Internet, filtrant le trafic entrant et sortant pour bloquer les connexions non autorisées. La plupart des systèmes d’exploitation intègrent un pare-feu par défaut, mais vous pouvez également utiliser des solutions tierces pour une protection renforcée, surtout si vous travaillez sur un réseau partagé.

- Activer les fonctionnalités de protection web : De nombreux logiciels de sécurité incluent des fonctionnalités de protection web, comme le blocage des sites dangereux, des extensions de navigateur qui détectent les liens suspects et des filtres anti-phishing. Ces protections sont utiles pour prévenir les infections en ligne et éviter les sites de phishing.

- Prendre en compte les outils anti-ransomware : Les ransomwares sont des menaces de plus en plus courantes, qui peuvent chiffrer vos données et exiger une rançon pour les déverrouiller. De nombreux antivirus proposent désormais des modules anti-ransomware dédiés, protégeant vos fichiers les plus importants contre ce type d’attaque.

- Garder vos logiciels de sécurité à jour : Les logiciels de sécurité sont efficaces uniquement s’ils sont maintenus à jour. Les éditeurs publient fréquemment des mises à jour pour faire face aux nouvelles menaces, il est donc crucial d’activer les mises à jour automatiques.

En utilisant des logiciels de sécurité fiables et en prenant soin de les configurer correctement, vous ajoutez une couche essentielle de protection à votre appareil et réduisez le risque d’exposition aux cybermenaces. Cela contribue à assurer la confidentialité et l’intégrité de vos données personnelles au quotidien.

10. Être conscient des permissions accordées aux applications

Lors de l’installation d’applications sur vos appareils, il est fréquent que celles-ci demandent des permissions pour accéder à certaines données ou fonctionnalités, comme la caméra, le microphone, les contacts ou la localisation.

Bien que certaines permissions soient nécessaires au bon fonctionnement de l’application, d’autres peuvent être excessives ou intrusives, et peuvent mettre en danger vos données personnelles.

Quelques bonnes pratiques pour gérer les permissions accordées aux applications :

- Limiter les permissions aux stricts besoins de l’application : Avant d’accorder une permission, demandez-vous si elle est réellement nécessaire pour le fonctionnement de l’application. Par exemple, une application de lampe torche n’a pas besoin d’accéder à vos contacts ou à votre position. Accorder uniquement les permissions essentielles limite l’accès de l’application à vos informations sensibles.

- Vérifier les paramètres de confidentialité : Sur la plupart des systèmes d’exploitation, vous pouvez consulter et modifier les permissions de chaque application dans les paramètres de confidentialité. Prenez le temps de passer en revue ces paramètres pour chaque application installée et ajustez les autorisations si nécessaire.

- Révoquer les permissions inutilisées : Si une application n’a plus besoin d’une permission (par exemple, une application de navigation que vous n’utilisez plus), révoquez-la. En restreignant l’accès aux informations non nécessaires, vous réduisez les risques d’abus ou d’exploitation de vos données personnelles.

- Méfiez-vous des applications inconnues ou mal notées : Certaines applications malveillantes demandent des permissions excessives dans le but d’exploiter vos informations. Avant de télécharger une application, vérifiez les avis des utilisateurs, la réputation de l’éditeur et, si possible, privilégiez les applications provenant de sources officielles ou de développeurs de confiance.

- Garder vos applications à jour : Les mises à jour corrigent souvent des failles de sécurité et améliorent la gestion des permissions. En gardant vos applications à jour, vous assurez leur sécurité et leur compatibilité avec les dernières fonctionnalités de confidentialité.

En étant vigilant quant aux permissions accordées aux applications, vous limitez leur accès à vos informations personnelles et renforcez la protection de vos données. Cette attention est essentielle pour préserver votre vie privée et minimiser les risques de fuites d’informations.

11. Sensibiliser votre entourage

La sécurité en ligne est l’affaire de tous. Partagez ces bonnes pratiques avec votre famille et vos amis pour créer un environnement numérique plus sûr. C’est également valable en entreprise.

Résumé sur la protection des données personnelles en ligne

À l’ère du numérique, protéger ses données personnelles est essentiel pour éviter les cybermenaces et préserver sa vie privée en ligne. Les fuites de données peuvent entraîner de graves conséquences, telles que le vol d’identité, des fraudes financières ou des tentatives de phishing.

Pour sécuriser ses informations, il est important d’adopter de bonnes pratiques, telles que l’utilisation de mots de passe robustes, l’activation de l’authentification à deux facteurs et l’adoption de nouvelles méthodes de protection comme les clés d’accès (passkeys). L’utilisation d’un VPN, comme NordVPN, ajoute une couche de confidentialité et de sécurité.

De plus, maintenir à jour ses logiciels et être vigilant face aux tentatives de phishing sont des mesures essentielles pour se prémunir contre les cyberattaques. Limiter le partage d’informations sur les réseaux sociaux, sauvegarder régulièrement ses données et utiliser des logiciels de sécurité fiables renforcent encore la protection.

Enfin, il est crucial de rester conscient des permissions accordées aux applications et de sensibiliser son entourage pour garantir un environnement en ligne sécurisé.

Sources complémentaires : CNIL (Commission Nationale de l’Informatique et des Libertés) – Guide de sécurité, ANSSI Bonnes pratiques – Protégez-vous !

Pour ne rien rater, abonnez-vous à Cosmo Games sur Google News et suivez-nous sur X (ex Twitter) en particulier pour les bons plans en direct. Vos commentaires enrichissent nos articles, alors n'hésitez pas à réagir ! Un partage sur les réseaux nous aide énormément. Merci pour votre soutien !